Каких средств защиты может не хватать российским потребителям

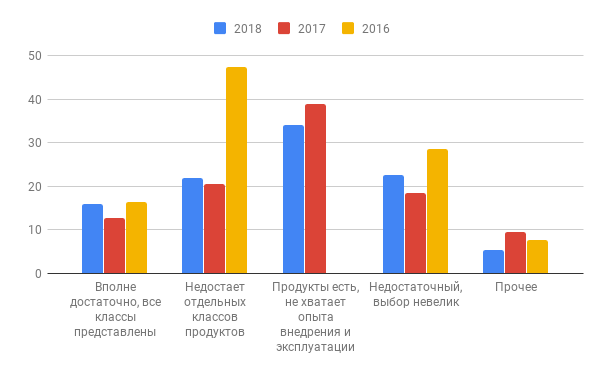

Прошла седьмая конференция «Информационная безопасность АСУ ТП критически важных объектов», в рамках которой мы проводим уже ставший традиционным опрос посетителей по различным проблемам промышленной информационной безопасности. В этом году, как и ранее, мы задавали вопрос «Как вы оцениваете ассортимент представленных на рынке продуктов и услуг по безопасности АСУ ТП?», чтобы оценить, насколько российский рынок ИБ соответствует тем требованиям, которые предъявляют к нему регуляторы. Вопрос задавался и в прошлом, и в позапрошлом годах, но все три раза в различной формулировке (диаграмма 1).

Так, в прошлом году появился вариант «Продукты есть, не хватает опыта оказания услуг», который стал лидером с долей в 38,9%. В 2019 г. он был сформулирован несколько в другой форме: «Продукты есть, не хватает опыта внедрения и эксплуатации», который также стал лидером, но с несколько меньшей долей – 34,0%. В прошлом году такая серьезная проблема 2017 г., как недостача отдельных классов продуктов, была купирована до 20,5%, но в текущем она опять увеличилась до 22,0%. Это означает, что каждый пятый респондент не удовлетворен набором продуктов ИБ, присутствующих на российском рынке.

Диаграмма 1. Результаты ответа на вопрос «Как вы оцениваете ассортимент представленных на рынке продуктов и услуг по безопасности АСУ ТП?» в распределении по годам, %

Подсчет

Чтобы понять, каких же именно продуктов не хватает, мы решили провести исследование реестра отечественного ПО, который ведет Минкомсвязи. В исследовании не задействованы продукты иностранного производства, присутствующие на российском рынке, но мы же не будем ставить перед собой цель дать совет иностранным компаниям, что бы им еще продать в Россию. В качестве классификатора возьмем приказ ФСТЭК № 239, где перечислены меры обеспечения безопасности, которые должны применяться для построения систем защиты. Таких мер 17, и для каждой предусмотрены различные подуровни и подзадачи.

Итак, нас интересует соотношение между продуктами из реестра с мерами из приказа ФСТЭК № 239, чтобы полностью удовлетворить хотя бы ту часть рынка, которая вынуждена выполнять требования данного регулятора. Понятно, что большинство продуктов реализует не одну конкретную меру, а целый спектр, однако всегда можно назвать главную функцию продукта и поставить ей в соответствие меру обеспечения безопасности. Например, для антивирусных продуктов есть отдельная мера – антивирусная защита (АВЗ), для систем обнаружения вторжений – предотвращение вторжений (компьютерных атак) (СОВ), для SOC – реагирование на инциденты информационной безопасности (ИНЦ) и т. д.

К сожалению, у такого метода оценки есть один изъян, который связан с криптографией. Дело в том, что ФСТЭК не регулирует использование криптографических средств защиты, поэтому в списке мер приказа № 239 нет, например, защищенных соединений и юридически значимого документооборота. В то же время в реестре достаточно много различных VPN-решений и защищенного документооборота. Поэтому часть, которая относится к ведению ФСБ, мы решили помечать отдельной меткой «Крипто» – у таких продуктов основным назначением является криптография. Впрочем, были и определенные исключения из этого правила. Например, системы шифрования дисков и баз данных хотя и пользовались криптографическими алгоритмами, но были отнесены к категории «Защита машинных носителей информации» (ЗНИ).

Результаты

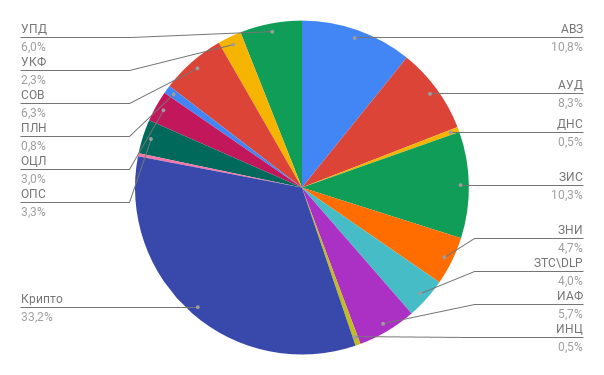

Мы выбирали из реестра все программы из категорий «Средства защиты от НСД» и «Средства обеспечения информационной безопасности». Обнаружилось, что основная масса продуктов в названных категориях была внесена в него в 2016 г. – 328, в то время как в 2017 и 2018 гг. добавлено было не очень много – 58 и 12 соответственно. Полностью результаты распределения российских продуктов по мерам приказа ФСТЭК № 239 приведены на диаграмме 2.

Диаграмма 2. Распределение продуктов российского производства по мерам обеспечения безопасности из приказа ФСТЭК № 239

Итак, на первом месте с долей 33,2% находятся те самые средства криптографической защиты, которые ФСТЭК не регулирует. На втором месте предсказуемо оказалась антивирусная защита (10,8%), хотя основную массу здесь занимают различные варианты поставок «Антивируса Касперского» и Dr. Web. На третьем месте располагается такой набор мер, как защита информационной (автоматизированной) системы и ее компонентов (ЗИС). Это связано с тем, что список решений, которые относятся к данной категории, очень большой – в приказе он состоит из 39 пунктов, куда входят функции межсетевых экранов, спам-фильтров, защиты от DDoS-атак и еще много другого. Собственно, лидерство трех перечисленных категорий продуктов изначально не вызывало сомнений, при том что их совместная доля составляет 54,3%.

Вторым эшелоном идут средства защиты, которые на рынке присутствуют, но являются не самыми распространенными. К этой категории можно отнести системы, предназначенные для реализации следующих мер: аудит безопасности (АУД) – 8,3%, предотвращение вторжений (компьютерных атак) – 6,3%, идентификация и аутентификация (ИАФ) – 5,7%. Действительно, рынки каждой из указанных категорий практически сформированы и у российских клиентов достаточно возможностей для выбора продуктов. Есть на этих рынках и российские компании, которые эффективно конкурируют с иностранными.

Впрочем, нас интересуют не рынки-лидеры, а как раз аутсайдеры, чтобы ответить на вопрос о том, чего же не хватает российским потребителям. Но прежде чем перейти к самим аутсайдерам, несколько слов о мерах, доля реализации которых ниже 5%. Это защита машинных носителей информации (ЗНИ) (те самые зашифрованные диски и базы данных) с долей в 4,7%, защита технических средств и систем (ЗТС) – 4%, ограничение программной среды (ОПС) – 3,3% и управление конфигурацией (УКФ). Комментарии необходимы для набора мер ЗТС, поскольку это категория средств для защиты от утечек по техническим каналам, управления физическим доступом и маркировки аппаратных компонентов системы. Программных решений для реализации этих задач не много – обычно для этого используются специализированная аппаратура и СКУД. Однако по своей сути это защита информации от утечек, и к данной категории мы решили отнести также продукты DLP, хотя их основной функционал относится к категории ЗИС.17 «Защита информации от утечек». Нам хотелось выделить DLP в особый класс, чтобы можно было посчитать их отдельно. Поэтому категория ЗТС получилась условная, с добавлением DLP.

Недостача

Итак, самое интересное – аутсайдеры, чья доля меньше одного процента. Наибольший процент в данной категории получило планирование мероприятий по обеспечению безопасности – 0,8%. В эту категорию мер входят только разработка плана мероприятий по обеспечению защиты информации и контроль его исполнения. Таких решений всего три, что явно недостаточно. Ведь именно планирование мероприятий по обеспечению защиты позволяет развивать и совершенствовать систему обеспечения безопасности. Стоит отметить, что в части удовлетворения требований Закона № 187-ФЗ начали появляться инструменты для автоматизации процесса категорирования и создания корпоративной системы информационной безопасности.

В мире инструменты для проверки и обеспечения комплаенса (удовлетворения требований регуляторов) есть, и они широко используются, поэтому здесь наблюдается серьезная конкуренция с иностранными производителями.

Еще одной не очень популярной мерой обеспечения безопасности является обеспечение действий в нештатных ситуациях (ДНС). Подобный набор мер предполагает построение альтернативных мест хранения и обработки информации, резервирование программных и технических средств и каналов связи, обеспечение возможности восстановления информационной системы в случае нештатной ситуации. По сути, речь идет о системах обеспечения высокой надежности и восстановления после сбоев, т. е. системах резервного копирования и построения высоконадежных кластеров. Таких решений российского производства всего два, причем они требуют высокой квалификации разработчиков и средств на разработку. Кроме того, сейчас они конкурируют с различными облачными платформами, которые могут решать и задачи обеспечения надежности.

На аналогичном уровне находится и мера, обозначенная как реагирование на инциденты информационной безопасности. К этой категории мер относятся выявление компьютерных инцидентов, информирование о них, проведение анализа и расследования, устранение последствий и принятие мер по предотвращению повторного возникновения инцидентов. В принципе, продукты класса обнаружения вторжений выполняют только первый этап цепочки, но имеют собственный класс мер – СОВ, потому в данный раздел мы помещали только полноценные продукты класса SOC и расследования инцидентов. Последние получили обозначение как продукты для обнаружения и реагирования на угрозы на конечных точках (Endpoint Detection and Response – EDR). Хотя многие компании строят центры реагирования, продукты для них используются в основном иностранного производства, кроме двух продуктов известных во всем мире российских компаний. В то же время подобные центры необходимы как раз для реализации требований Закона № 187-ФЗ на уровне корпоративных центров ГосСОПКА. Таким образом, потребность в типовых продуктах подобного класса есть, и, скорее всего, в самое ближайшее время они должны появиться в исполнении других российских производителей.

Следующая не очень популярная мера – обеспечение доступности (ОДТ), что позволяет резервировать ценную информацию с возможностью ее оперативного восстановления, реализовать кластеризацию и контроль предоставления вычислительных ресурсов и каналов связи. В принципе, этот набор мер похож на ДНС, где основным является требование по сохранению работоспособности системы. В ОДТ – акцент на сохранении важной информации. Здесь продукт вообще один, несмотря на то что потребность в продуктах, обеспечивающих сохранение критически важной информации, есть. Однако подобные решения выпускают в основном иностранные компании. Хотя опять же жесткая конкуренция наблюдается со стороны облачных продуктов, где информация распределяется по самым разным системам хранения с достаточной избыточностью. Такие меры становятся неотъемлемой частью облачных решений, но контролировать процесс сохранения информации необходимо, поэтому, возможно, потребность в решениях этого класса в ближайшее время вернется.

Заключение

В списке мер по приказу ФСТЭК № 239 есть один пункт, для реализации которого программного обеспечения российского производства не существует. Речь идет об информировании и обучении персонала. Предполагается информировать персонал об угрозах информационной безопасности, обучать правилам безопасной работы, проводить практические занятия и контролировать уровень осведомленности персонала. Готовых продуктов для этого нет не только у российских, но и у иностранных производителей. Видимо, подобные меры относят к набору организационных, однако как автоматизировать процесс информирования для персонала, который работает с объектами КИИ, не всегда понятно. Продукты данного класса необходимы и, скорее всего, будут востребованы.

Это же показывают и результаты опроса посетителей седьмой конференции «Информационная безопасность АСУ ТП критически важных объектов». Одним из вопросов был: «Как вы оцениваете уровень осведомленности персонала вашего предприятия в области защиты АСУ ТП как части КИИ?» В этом году доля ответов «Недостаточно» составила 47,6%, еще 19,3% считают, что персонал практически не осведомлен. То есть две трети ответивших на вопрос не удовлетворены осведомленностью своего персонала. Следовательно, решения, автоматизирующие процесс повышения осведомленности, были бы очень востребованы в рамках реализации требований Закона № 187-ФЗ.

- ВКонтакте

- Telegram