16 ноября в Москве прошло мероприятие VK Kubernetes Conf, где обсуждались важные аспекты обеспечения безопасности проектов на Kubernetes. Спикеры рассказали о матрицах угроз для контейнеров, методах доставки логов в K8s, едином контроле доступа, контроле деплоя в кластер и харденинге нагрузок. Также были представлены нетривиальные способы настройки кластера для оптимизации стоимости обслуживания систем с K8s. Обсуждались влияние Kubernetes на индустрию и перспективы развития технологии. Среди спикеров мероприятия были эксперты из компаний «Тинькофф», «Флант», Wildberries, Luntry, VK и др. Приглашенными участниками стали разработчики, DevOps, DevSecOps, архитекторы и все, кто работает с Kubernetes.

Первым выступил Николай Панченко, ведущий специалист по обеспечению безопасности Kubernetes и облачной безопасности компании «Тинькофф». В своем докладе он рассмотрел платформенный подход к обеспечению безопасности в K8s, способы реализации единого контроля доступа к кластеру, а также безопасного процесса развертывания и управления сетевыми политиками, методы обеспечения безопасности при работе с нагрузками. В компании «Тинькофф» первоначально старались отойти от жестких вендорских рекомендаций, внедрить собственные практики безопасности и сделать ИБ более доступным. Не менее важен переход к выделенной инфраструктуре, собственной команде поддержки, собственному туллингу, взаимодействию между командами. Для этого был создан отдел DevOps, наняты дополнительные сотрудники, начато выстраивание CI/CD, разработан свой инструментарий и инициированы процессы изобретения и внедрения собственных практик. Николай Панченко поделился планами на обозримое будущее: переход к иммутабельной инфраструктуре – Talos Linux для K8s на уровне «железа» и OS, внедрение подсистемы изоляции и автоматического развертывания без участия команд-разработчиков. В сфере информационной безопасности планируются более жестокий контроль K8s с помощью продвинутых средств защиты и переосмысление работы SOC, внедрение искусственного интеллекта, модификация внутренних процессов компании в направлении безопасной разработки кода, внедрение лучших практик безопасности.

Первым выступил Николай Панченко, ведущий специалист по обеспечению безопасности Kubernetes и облачной безопасности компании «Тинькофф». В своем докладе он рассмотрел платформенный подход к обеспечению безопасности в K8s, способы реализации единого контроля доступа к кластеру, а также безопасного процесса развертывания и управления сетевыми политиками, методы обеспечения безопасности при работе с нагрузками. В компании «Тинькофф» первоначально старались отойти от жестких вендорских рекомендаций, внедрить собственные практики безопасности и сделать ИБ более доступным. Не менее важен переход к выделенной инфраструктуре, собственной команде поддержки, собственному туллингу, взаимодействию между командами. Для этого был создан отдел DevOps, наняты дополнительные сотрудники, начато выстраивание CI/CD, разработан свой инструментарий и инициированы процессы изобретения и внедрения собственных практик. Николай Панченко поделился планами на обозримое будущее: переход к иммутабельной инфраструктуре – Talos Linux для K8s на уровне «железа» и OS, внедрение подсистемы изоляции и автоматического развертывания без участия команд-разработчиков. В сфере информационной безопасности планируются более жестокий контроль K8s с помощью продвинутых средств защиты и переосмысление работы SOC, внедрение искусственного интеллекта, модификация внутренних процессов компании в направлении безопасной разработки кода, внедрение лучших практик безопасности.

Как сделать чудо с помощью Kubernetes, не привлекая внимания санитаров?

На этот вопрос ответил Дмитрий Путилин, руководитель отдела разработки Host Based Firewall, Wildberries. Он объяснил, как уменьшить стоимость Control Plane без потери качества, как предоставлять К8s-кластеров с Cluster с правами администратора и SLA на установленные операторы при правах администратора у клиента.

«Мы сократили время развертывания системы управления (Managed K8s) до времени приготовления чашки капучино», – отметил Дмитрий Рыбалка, старший инженер ИТ-инфраструктуры, «СберМаркет». Он поделился своим опытом работы в компании, подробно описал этапы и средства автоматизации, которые используют в «Сбермаркете» – от запуска конвейера приложения до его завершения. Кроме того, продемонстрировал, как в компании применяют подходы GitOps для создания и последующей эксплуатации кластера, что позволяет эффективно управлять им и обеспечивать его надежную работу.

What the FAK (FedorAccessKubernetes)

Александр Герман, специалист отдела безопасности корпоративной инфраструктуры ИБ, VK, и Александр Копылов, младший эксперт отдела безопасности корпоративной инфраструктуры ИБ, VK, провели увлекательную презентацию мониторинга сетевой связности в Kubernetes. Они подробно рассказали о том, как реализовать автоматический мониторинг и реакцию на активности в сети. В ходе доклада были затронуты такие важные вопросы, как особенности сетевой связности в VK, задачи, которые выполняет отдел информационной безопасности, применение принципов общей сетевой связности к задачам ИБ в сети Kubernetes, создание и будущее проекта «Фёдор».

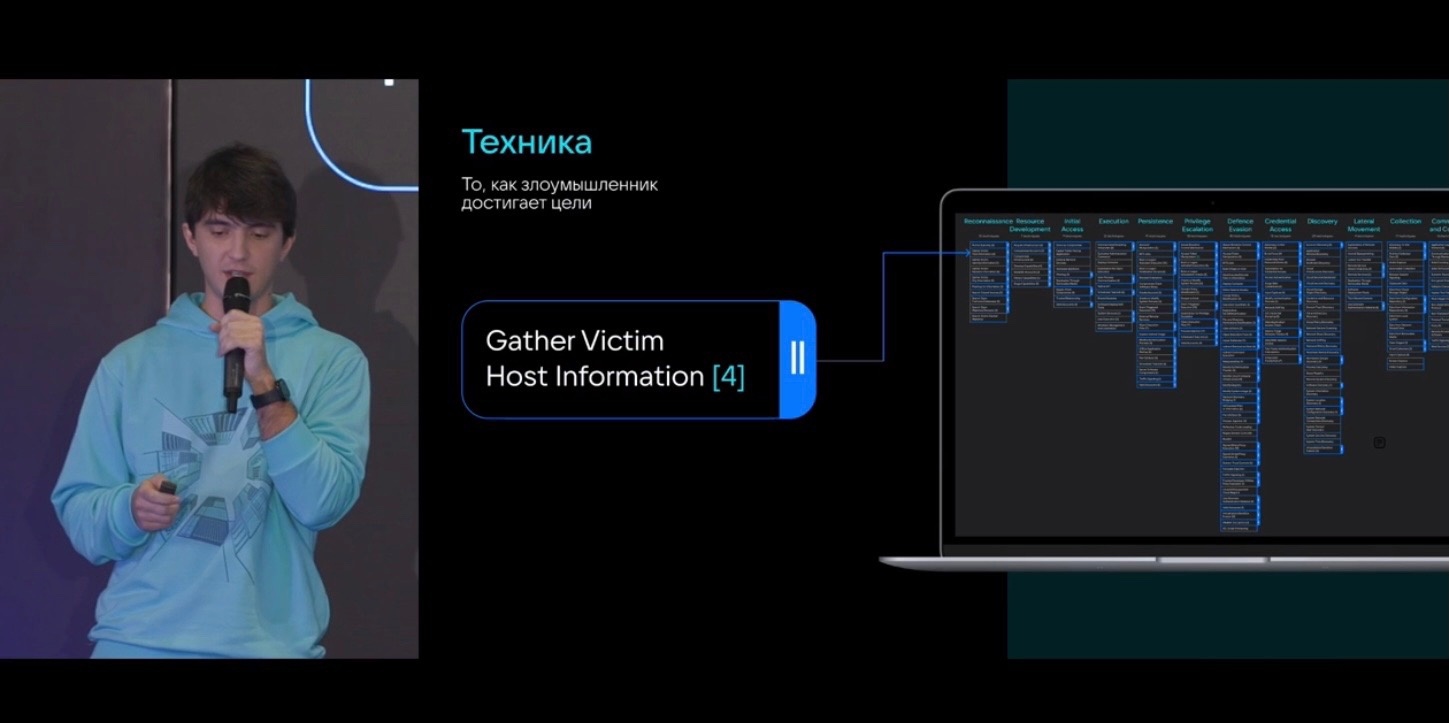

О злоумышленниках

«Kubernetes постоянно развивается, вместе с ним развиваются и угрозы. Не все модели нарушителя хорошо накладываются на матрицу, не стоит целиком и полностью полагаться на нее», – сделал вывод Сергей Канибор, R&D Container Security Luntry. В своем выступлении он наглядно показал основные матрицы угроз для контейнеров и Kubernetes, провел сравнение между ними и детально разобрал самые занимательные, спорные и непонятные аспекты внутри них.

«Kubernetes постоянно развивается, вместе с ним развиваются и угрозы. Не все модели нарушителя хорошо накладываются на матрицу, не стоит целиком и полностью полагаться на нее», – сделал вывод Сергей Канибор, R&D Container Security Luntry. В своем выступлении он наглядно показал основные матрицы угроз для контейнеров и Kubernetes, провел сравнение между ними и детально разобрал самые занимательные, спорные и непонятные аспекты внутри них.

Vector

Максим Набоких, руководитель платформы в компании Deckhouse, поделился опытом использования Vector – мощного инструмента с открытым исходным кодом для сбора и обработки данных в масштабах терабайтов в целях мониторинга. Он рассказал о том, какие данные они собирают и как обрабатывают, что представляет собой Vector и как интегрируется с Kubernetes. Выразил свое мнение о выборе Vector, представил несколько реальных случаев аварий, подчеркнув, что Vector идеально подходит для создания платформ.

Максим Набоких, руководитель платформы в компании Deckhouse, поделился опытом использования Vector – мощного инструмента с открытым исходным кодом для сбора и обработки данных в масштабах терабайтов в целях мониторинга. Он рассказал о том, какие данные они собирают и как обрабатывают, что представляет собой Vector и как интегрируется с Kubernetes. Выразил свое мнение о выборе Vector, представил несколько реальных случаев аварий, подчеркнув, что Vector идеально подходит для создания платформ.

Мероприятие завершилось захватывающей дискуссией, в ходе которой участники поделились своими предположениями о перспективах использования Kubernetes в различных сценариях. Обсудили влияние Kubernetes на индустрию, особенно важность того, что он является Open Source продуктом. Kubernetes укоренился в корпоративных системах и стал основой для множества задач, связанных с оркестрацией. Расширение его функционала приведет к усложнению архитектуры, увеличению затрат и росту уязвимостей для атак.