1,4 млрд долларов в день за сбой GPS

Британское правительство выпустило доклад [1], в котором было проанализировано влияние сбоев GPS на критические информационные системы Великобритании. В частности, рассмотрена зависимость от двух факторов GPS − точности определения времени и точности определения местоположения. По мнению аналитиков, точность определения времени сказывается на работе телекоммуникационного оборудования, предоставлении финансовых услуг, функционировании предприятий энергетического сектора и реагировании на чрезвычайные ситуации. Точность определения местоположения влияет на энергетиков и аварийные службы, а также на пищевую промышленность и транспорт.

В документе приводится пример крупного сбоя, который произошел по вине GPS у одного британского оператора в 2 часа ночи 26 января 2016 г., когда сотни телекоммуникационных устройств сообщили об ошибке в своей работе. В течение нескольких часов сотрудники оператора не могли разобраться в причинах аварии. Оказалось, что к этому привела ошибка в определении времени на 13,7 микросекунд при загрузке данных с самого старого спутника в группировке GPS. Хотя предоставление услуг у оператора не прекращалось, проблемы возникли не только у него, но и у множества компаний по всему миру.

Спекулятивная атака

В самом начале января [2] несколькими исследователями были обнаружены архитектурные особенности современных процессоров, которые позволяют локальному пользователю обходить механизмы аппаратного контроля доступа к памяти. Сама возможность получения ценных сведений и поднятия полномочий связана с механизмом спекулятивного исполнения кода, который позволяет загрузить в кэш процессора защищаемые данные, где их можно исследовать по скорости доступа к ним. Такая возможность кажется опасной лишь гипотетически, поскольку сами данные из «секретной» части в программу не передаются, тем не менее, в существующих операционных системах, а также гипервизорах обнаружились структуры данных, которые поддаются анализу на время доступа.

В частности, опубликован целый набор методов анализа данных операционных систем Windows, Linux и MacOS, которые позволяют с помощью спекулятивного исполнения кода получить важные сведения из пользовательского режима (user mode) о ядре операционной системы (core mode). Этот набор уязвимостей в операционных системах назван Meltdown. Второй набор уязвимостей позволяет пользовательскому приложению исследовать другие приложения в операционной системе сквозь защиту ядра. Набор архитектурных особенностей называется Spectre − эксплуатировать его непросто, но и защититься от него сложнее [3]. Доказано, что такие методы атаки можно использовать для процессоров Intel, AMD и ARM.

Разработчики операционных систем выпустили исправления, которые блокируют методы исследования из указанных наборов. Однако быстро изменить структуру данных операционных систем, естественно, не удалось, пришлось блокировать механизмы спекулятивного исполнения кода, что отрицательно сказалось на производительности операционных систем и программ. Таким образом, когда важна производительность, придется жертвовать безопасностью. В этой истории не совсем понятно, насколько уязвимы процессоры российской разработки. Baikal, поскольку он построен на микроархитектуре ARM, скорее всего, уязвимости подвержен, а с «Эльбрусом» и «Комдивом» вопрос открытый.

Платформа для нападения

Платформа для нападения

В январе обнаружилась и другая кросс-платформенная уязвимость в приложениях, основанных на web-технологиях. Разработчики популярной платформы Electron объявили об обнаружении уязвимости в URI-префиксе (по???)умолчанию myapp://, которая позволяет удаленно исполнять код с помощью уязвимого приложения. Платформа Electron предназначена для разработки настольных приложений с помощью стека веб-технологий JavaScript, HTML и CSS. В частности, на ней основан Skype и еще более 400 настольных приложений. Платформа работает на операционных системах Windows, Linux и MacOS, а совместно с Meltdown и Spectre позволяет удаленно получить полный контроль над компьютером неосторожного пользователя.

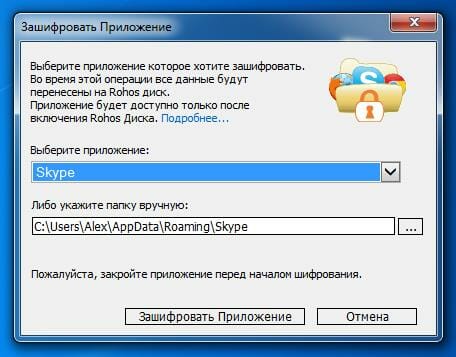

Skype зашифровался

Компания Microsoft приступила к тестированию клиента Skype с шифрованием на клиенте [6] по протоколу Signal, который уже используется такими мессенджерами, как WhatsApp, Facebook Messenger и Google Allo. Сейчас реализовано шифрование текстовых сообщений, аудиозвонков и передаваемых файлов. Видеозвонки пока шифрования не поддерживают, хотя Signal шифрует, в частности, видео. Когда эта возможность будет реализована, и клиент Skype с клиентским шифрованием станет широко доступен, пока непонятно.

Слежка будет продолжаться

Сенат США пролонгировал [5] еще на шесть лет спорную секцию 702 FISMA, в рамках которой АНБ ранее организовала масштабную программу слежки через Интернет. Документ должен быть подписан президентом Дональдом Трампом, и тогда новая шпионская сеть АНБ приступит к работе. При этом ФБР может получить и доступ к собираемой информации. Вполне возможно, что документ был принят не без влияния расследования о влиянии «русских хакеров» на выборы в США.

[2] https://arstechnica.com/?p=1239407

[3] https://spectreattack.com/

[5] http://go.theregister.com/feed/www.theregister.co.uk/2018/01/19/us_congress_section_702_fisa_memo/

[6] https://arstechnica.com/?p=1242741