Ко Дню защиты от программ-вымогателей эксперты «Лаборатории Касперского» выпустили отчёт о новых тенденциях в этой сфере в 2022 году. Они отметили следующие основные тенденции на рынке программ-вымогателей: активное использование кросс-платформенных возможностей высокоуровневых языков Rust и Golang; становление масштабных экосистем, которые обеспечивают маркетинг и обновления своих вредоносных продуктов; и персональное вовлечение групп разработчиков программ-вымогателей в противостояние России и Украины.

Разработчики выбрали стороны

Геополитическая ситуация сильно повлияла на деятельность программ-вымогателей. Вскоре после начала конфликта некоторые группы вымогателей начали активно поддерживать одну из сторон. В частности, разработчики вредоноса Conti уже 25 февраля открыто поддержали Россию и объявили, что будут нападать на критическую инфраструктуру государств, которые атакуют Россию. После этого на украинских форумах была опубликована интересная информация про саму группировку Conti. В результате в среде разработчиков программ-вымогателей произошёл раскол: они выбрали свою сторону и стали проводить атаки в поддержку России или Украины. Так члены группировок RaidForums, Anonymous, IT Army of Ukraine и Belarusian Cyber Partisans заняли проукраинскую позицию, а группировки Conti, CoomingProject и Stormous стали на сторону Россию. В опубликованном отчете «Лаборатория Касперского» назвала только одну нейтральную группировку — Lockbit.

Интересную позицию заняла группировка Stormous, которая разработала редкий вымогатель для PHP. Эксперты «Лаборатории Касперского» отмечают, что это группировка арабских разработчиков из северной Африки. Однако они также поддержали Россию и атаковали украинские цели. В своем сообщении к жертвам они заявили: «Мы атакуем не Украину, но тех, кто атакует нас… Россия для нас очень важна, поэтому мы атакуем всех, кто атакует Россию.» Эксперты «Лаборатории Касперского» также отметили появление вредоноса Freeud, который был разработан проукраинскими сторонниками. Этот вредонос начинал стирать информацию в системе после того, как обнаруживал строго определенный список файлов. Причем вредонос скорее всего написан русскоязычными разработчиками, для которых английский не является родным языком.

«Активность программ-шифровальщиков, которую мы наблюдали в прошлом году, продолжила развиваться и в этом, — считает эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Галов. — Есть все основания предполагать, что в будущем эта тенденция сохранится. Сегодня это выражается не в увеличении количества атак, а в их усложнении. В 2021 году некоторые группы были вынуждены приостановить свою деятельность, однако сегодня на их место уже пришли новые действующие лица с более продвинутыми технологиями».

Рекомендации по защите

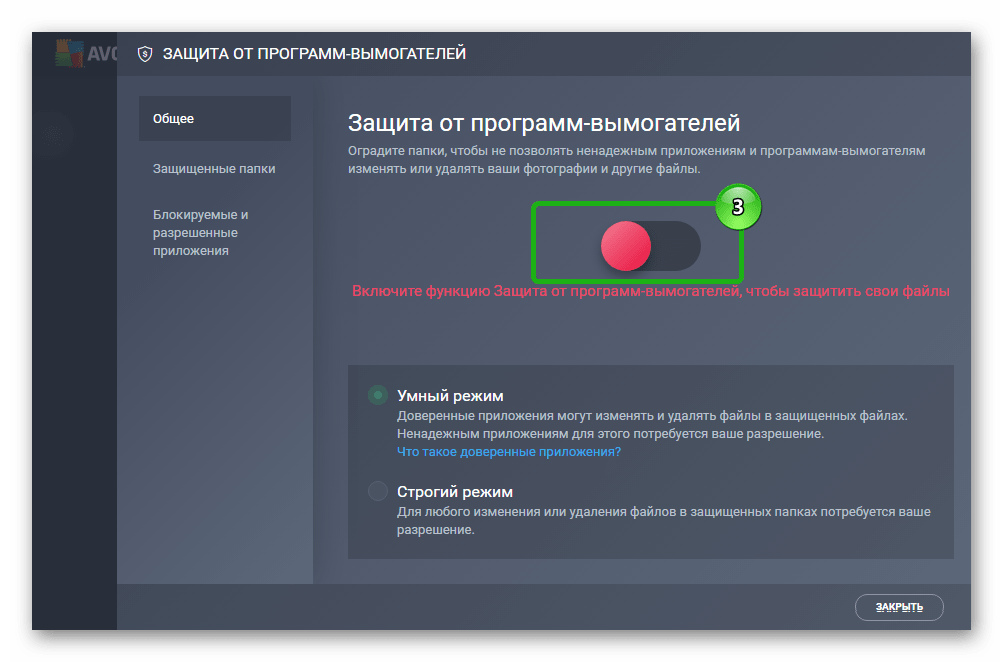

В День защиты от программ-вымогателей «Лаборатория Касперского» рекомендует компаниям по всему миру: обновлять программное обеспечение на всех устройствах, чтобы злоумышленники не проникли в сеть, используя уязвимости; анализировать исходящий трафик, чтобы обнаружить подключения злоумышленников, настроить автономные резервные копии; включить защиту от программ-вымогателей для всех устройств; установить решения для защиты от сложных атак и EDR, обеспечивающие расширенные возможности обнаружения угроз, расследования и своевременного устранения инцидентов; обеспечить команду SOC доступом к актуальной информации об угрозах и регулярно повышать их квалификацию с помощью профессиональных тренингов.