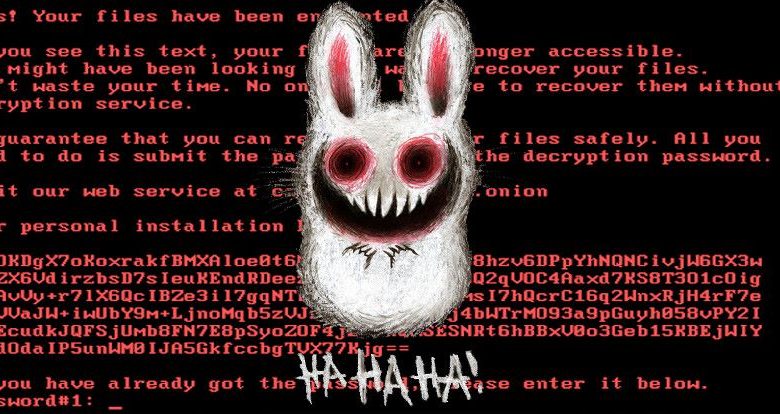

Специалисты Positive Technologies опубликовали отчет по актуальным киберугрозам II квартала 2021 года. Обнаружилось, что количество атак увеличилось лишь на 0,3% в сравнении с I кварталом 2021 года. В то же время во II квартале были побиты все рекорды по количеству атак с использованием шифровальщиков — их доля составила 69% среди всех атак с использованием ВПО. Пиковый прирост произошел в апреле. Атаки на крупнейшую трубопроводную систему США Colonial Pipeline и полицию округа Колумбия привлекли внимание правоохранительных органов, и в результате уже в июне число атак с использованием вымогательского ПО снизилось вдвое.

Статистика по вымогателям

Во II квартале 2021 года в семи из десяти атак с использованием вредоносного ПО приняли участие злоумышленники, распространяющие программы-вымогатели. Этот показатель вырос на 30 процентных пунктов в сравнении со II кварталом 2020 года — тогда их доля составляла лишь 39%. Чаще всего эти киберпреступники атаковали государственные (22%) и медицинские организации (14%), промышленность (13%) и учреждения науки и образования (12%). В апреле были зафиксированы рекордные показатели по количеству атак с использованием программ-вымогателей: они были причастны к 45% атак, выявленных в этом месяце. Наиболее популярными вымогателями были REvil, Avaddon (в июне заявили о своем уходе), DoppelPaymer, PayOfGrief, Conti (Ryuk).

Кульминацией «разгула» операторов программ-вымогателей стала атака на крупнейшую трубопроводную систему США Colonial Pipeline, которая произошла в начале мая. Ответственность за этот инцидент взяли на себя распространители шифровальщика DarkSide. В результате сеть компании была зашифрована, а преступники стали обладателями большого массива данных. Colonial Pipeline была вынуждена приостановить работу топливопровода. Спустя два дня после атаки власти объявили чрезвычайное положение в 17 штатах и округе Колумбия. За дешифровщик злоумышленники запросили 4,4 млн долл. США. Правоохранительные органы быстро среагировали, и операторы DarkSide в считанные дни потеряли доступ к своим серверам. Преступникам ничего не оставалось, кроме как выпустить заявление о прекращении своей деятельности.

«На форумах в дарквебе относительно недавно появился запрет на публикацию постов на тему партнерских программ операторов шифровальщиков, — поясняется в отчете Positive Technologies. — Этот шаг также немного усложнил жизнь операторов, поэтому мы полагаем, что в скором времени структура бизнеса операторов программ-вымогателей может измениться. Одним из сценариев подобных изменений может быть исчезновение так называемых партнеров как отдельной роли, а их задачи возьмут на себя сами операторы программ-вымогателей».

Подготовка к штурму облаков

Среди других тенденций, которые отмечают эксперты компании, — укрепившийся тренд на создание вредоносов, нацеленных на виртуальную инфраструктуру. В I квартале этого года многие злоумышленники присматривались к виртуальной инфраструктуре. Во II квартале тенденция продолжилась — множество операторов программ-вымогателей также начали интегрировать в свое вредоносное ПО модули для захвата виртуальных машин. В частности, к атакам на VMware ESXi уже приготовились производители вредоносов REvil, RansomExx (Defray), Mespinoza, GoGoogle, DarkSide, Hellokitty и Babuk Locker.

Исследователи компании Trend Micro проанализировали новый шифровальщик DarkRadiation, находящийся в стадии разработки, и выявили, что он заточен для атак на наиболее популярные версии Linux: Red Hat, CentOS и Debian Linux. Сам вредонос представляет собой сценарий для интерпретатора bash, который может остановить или отключить все запущенные Docker-контейнеры. В качестве способа распространения этого шифровальщика злоумышленники используют скомпрометированные учетные записи и протокол SSH. Поскольку большинство виртуальной инфраструктуры работает под управлением Unix, то хакеры уже приступили к изучению методов захвата этих операционных систем.

«Мы привыкли к мысли, что злоумышленники, распространяющие ВПО — проблема систем на базе Windows, — описала текущую ситуацию аналитик информационной безопасности Positive Technologies Яна Юракова. — Сейчас мы видим укрепление тенденции на создание вредоносов для атак на Unix-системы, средства виртуализации и оркестраторы. Все больше компаний, в том числе крупных, используют ПО на базе Unix, и логично, что злоумышленники стали обращать внимание также и на эти системы».

- ВКонтакте

- Telegram