Компания Check Point® Software Technologies Ltd., ведущий поставщик решений в области кибербезопасности, опубликовала результаты расследовала киберинцидента, связанного с хищением 1,1 млн фунтов.16 декабря 2019 года в службу реагирования на инциденты Check Point’s Incident Response Team (CPIRT) обратились сразу три финансовые компании, попросив провести расследование ряда случаев утечки средств с совместного банковского счета. Оказалось, что злоумышленники при помощи четырех транзакций попытались вывести на сторонние счета сумму в размере 1,1 млн фунтов стерлингов. Из них удалось вернуть только 570 тысяч фунтов.

Ранее группа CPIRT исследовала похожий случай. Хакерам удалось похитить 1 млн долларов со счета китайской венчурной компании, которые предназначались для израильского стартапа.

В своем исследовании специалисты раскрывают историю группы киберпреступников, которой дали название «Флорентийский банкир». Исследователи рассказывают, как происходят такие типы атак как Business Email Compromise (BEC), как злоумышленники наблюдают за своими жертвами в течение нескольких месяцев, как они постепенно переводят сотни тысяч долларов из ничего не подозревающих организаций в свои карманы.

На кого велась охота

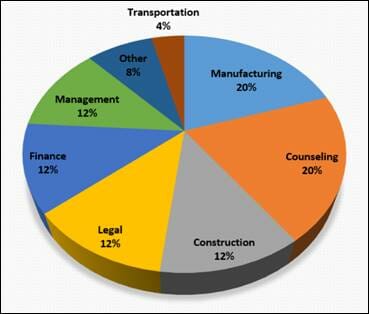

Целью группировки стали четыре крупные компании финансового сектора из Великобритании и Израиля. Эти компании еженедельно проводят значительные суммы денег новым партнерам и сторонним организациям. Кроме того, все они используют почтовый сервис Office 365.

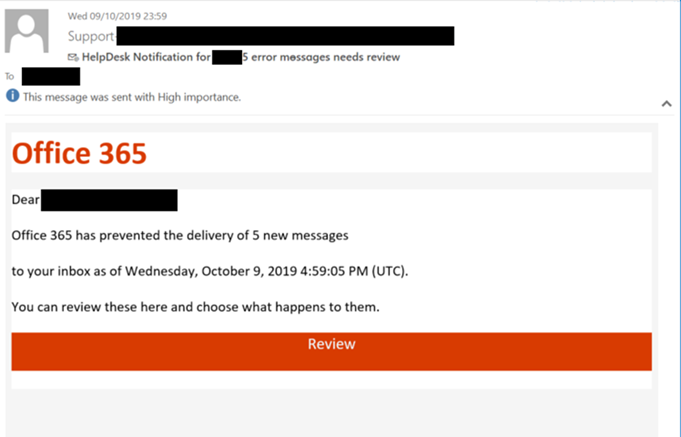

Первый контакт

В качестве метода атаки мошенники выбрали таргетированную фишинговую рассылку. Письма приходили топ-менеджерам компаний — генеральным или финансовым директорам — которые отвечали за денежные операции.

В этом случае злоумышленники выбрали двух сотрудников для отправки им фишинговых писем, один из которых предоставил необходимые данные. Одна фишинговая кампания может длиться неделями или месяцами, пока мошенники не получат полное представление о всей финансовой активности компаний. Для успешной реализации злоумышленники используют различные тактики, чередуют методы и меняют списки получателей.

Шаг 1: Разведка

С помощью фишинговой рассылки мошенники получали доступ к учетной записи электронной почты жертвы, чтобы получить информацию:

- Какие каналы жертва использует для осуществления денежных переводов;

- Какие отношения связывают жертву с третьими лицами — клиентами, адвокатами, бухгалтерами и банками;

- Какие сотрудники в компании занимают ключевые позиции.

Группировка «Флорентийский банкир» может провести дни, недели или даже месяцы, занимаясь разведкой и терпеливо конспектируя бизнес-схемы и процессы.

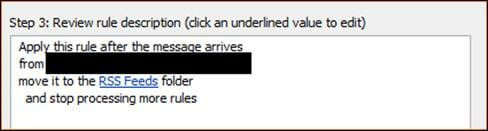

Шаг 2: Контроль и изоляция

После тщательного изучения внутриорганизационных процессов мошенники начинали изолировать жертву от коммуникации как с третьими лицами, так и с коллегами, создавая определенные правила для почтового ящика. Эти правила направляют любые электронные письма с интересующими хакеров данными в папку, за которой они следят, реализуя тип атаки «Человек посередине». Так, например, если в письмах упоминались такие слова, как «счет-фактура», «возвращено» или «отказано», они перемещались в папку, которая не используется жертвой.

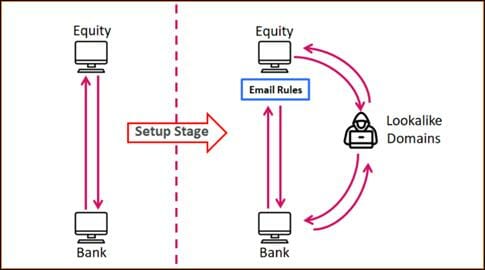

Шаг 3: Подставные домены

Следующий шаг злоумышленников — создание фальшивых доменов, которые визуально практически идентичны доменам партнёров и третьих лиц, с которыми жертва ведет коммуникацию по почте. После этого, мошенники рассылали жертвам письма с фальшивых доменов, продолжая либо уже существующую переписку, либо создавая новую. Например, если коммуникация проходит между доменами finance-firm.com и banking-service.com хакеры могут использовать очень похожие на них вариации finance-firms.com и banking-services.com. Злоумышленники начинают отправлять электронные письма, для чего, либо создают новую ветку писем, либо продолжают диалог в прежней. Таким образом им удается обмануть жертву, которая предполагает, что по-прежнему общается с легитимным представителем компании.

Шаг 4: Запрос на перевод денежных средств

Получив высокий уровень контроля над почтой, мошенники начинают отправлять жертвам ложные банковские реквизиты, применяя следующие техники:

- Перехват актуальных переводов

Хакеры узнают из писем о том, что планируется перевод денег. Используя информацию и инфраструктуру, подготовленную на третьем этапе, мошенники предоставляют «новые» реквизиты, тем самым направляя средства на свои собственные банковские счета. Так, группировка «Флорентийский банкир» выяснила, что в одной из сделок, третья сторона предложила использовать банковский счет в Великобритании для ускорения процесса, однако получающая сторона сообщила, что у них такой возможности нет. Перехватив письмо жертвы, мошенники воспользовались ситуацией и предоставили стороне-отправителю альтернативный счет в банке Великобритании со своими реквизитами.

- Генерация новых запросов на банковский перевод

Изучив на этапе разведки всю цепочку реализации денежного перевода, злоумышленники узнают процедуру, цикл согласования, ключевых игроков скомпрометированной компании и банков, которые проводят транзакции.

В этом случае мошенники просмотрели почтовую переписку между организацией и банком, с помощью которого она переводит деньги. Используя эту информацию, группа хакеров связалась с сотрудником компании, который отвечает за взаимодействие с банком, и оповестила об изменении процедуры перевода денег.

Заключительный Шаг: Денежный перевод

Группа «Флорентийский банкир» ведет беседу, пока третье лицо не утвердит новые банковские реквизиты и не подтвердит транзакцию. Если банк отклоняет транзакцию из-за несоответствия в валюте счета, имени получателя или по любой другой причине, злоумышленники исправляют отклонения, пока деньги не попадут в их собственные руки.

Так произошла и в этот раз. Злоумышленники следили за перепиской с банковским контактом, вносили необходимые исправления и сумели заставить стороны совершить транзакцию на свой мошеннический счет. В ходе этой атки группе хакеров удалось перехватить три операции и безвозвратно перевести себе 600 тысяч фунтов стерлингов.

Потенциальные жертвы

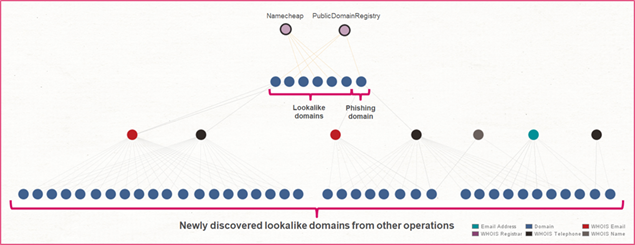

В ходе расследования случая Флорентийских банкиров, командой Check Point была собрана криминалистическая информация и проведено наблюдение различных доменов, вовлеченных в эту операцию. В общей сложности мошенники использовали семь различных доменов. Некоторые из них были имитацией существующих, другие были созданы с использованием сайта для обслуживания фишинговых страниц.

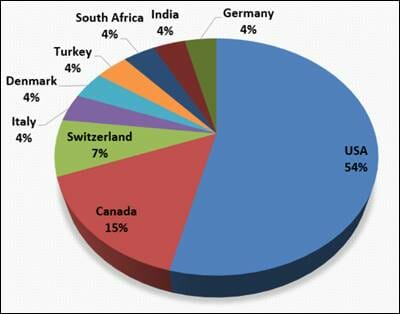

Используя информацию WHOIS сервиса (регистрация доменного имени, email, номер телефона), исследователи Check Point обнаружили еще 39 доменов, зарегистрированных в период с 2018-2020 год. Очевидно, что эти домены также были созданы для проведения подобного рода атак, а значит, у хакеров были планы и на другие компании.

Происхождение группы «Флорентийский банкир»

В ходе расследования были обнаружены улики, которые могут помочь определить местонахождение группировки.

- Все письма и транзакции, перехваченные мошенниками, были на английском языке.

- В течение двух месяцев, которые хакеры провели в среде компании-жертвы, они работали с понедельника по пятницу.

- Банковские счета мошенников находились в Гонконге и Англии.

- Некоторые электронные письма на иврите содержали потенциально полезные сведения, которые не были использованы злоумышленниками. Это позволяет сделать вывод, что они не владеют данным языком.

- Для осуществления банковских переводов было использовано имя одной из гонконгских компании, которая была либо поддельной, либо ранее зарегистрированной, но не действующей.

Заключение

Частный акционерный капитал и венчурный капитал стали прибыльной мишенью для BEC-афер. Венчурные инвесторы часто осуществляют переводы больших денежных сумм новым партнерам, что привлекает мошенников.

Группа «Флорентийский банкир», похоже, уже успела отточить навыки на нескольких атаках на протяжении, как минимум, нескольких лет. Злоумышленники доказали свою находчивость, быстро адаптируясь к новым ситуациям.

Методы, которые использовала группировка «Флорентийский банкир», особенно техника двойных доменов, представляют серьезную угрозу не только для скомпрометированной компании, но и для ее партнеров. Даже после обнаружения и удаления хакеров из сети компании-жертвы злоумышленники могут продолжить использовать организации партнеров, клиентов или банков жертвы в своих целях.

Как обезопасить свою компанию

- Корпоративная электронная почта является ключевой целью для дальнейшего проникновения мошенников в сеть организации. Фишинговые электронные письма, которые побуждают сотрудников раскрыть учетные данные своей организации или кликнуть по вредоносной ссылке или файлу, могут нанести огромный ущерб компании. Для обеспечения безопасности организациям следует использовать решения, предотвращающие угрозу фишинга.

- Регулярно информируйте сотрудников о методах хакерсих атак и правилах поведения в сети.

- При осуществлении транзакции позвоните и убедитесь, действительно ли отправитель запрашивает перевод средств.

- При обнаружении мошеннической атаки, уведомите об этом всех своих партеров. Любое промедление может сыграть на руку хакерам.