Глубины утекших данных

Компания 4iQ опубликовала отчет [1] под названием 4iQ Identity Breach Report 2018, где привела результаты исследования глубин теневой паутины в 2017 г. Специалисты компании проанализировали сайты черного рынка торговли информацией и определили объемы утекшей туда информации. Исследователи обнаружили 3,525 предложений о покупке конфиденциальных данных, которые в целом содержали 8,7 млрд записей, что на 182% больше, чем в 2016 г. При этом 44% записей составляют персональные данные, защитить которые планируется в рамках европейского законодательного акта GDPR, который вступил в силу 25 мая. Возможно, через год 4iQ опубликует аналогичные данные по утечкам, и станет понятно, насколько данный законодательный акт эффективен.

Компания 4iQ опубликовала отчет [1] под названием 4iQ Identity Breach Report 2018, где привела результаты исследования глубин теневой паутины в 2017 г. Специалисты компании проанализировали сайты черного рынка торговли информацией и определили объемы утекшей туда информации. Исследователи обнаружили 3,525 предложений о покупке конфиденциальных данных, которые в целом содержали 8,7 млрд записей, что на 182% больше, чем в 2016 г. При этом 44% записей составляют персональные данные, защитить которые планируется в рамках европейского законодательного акта GDPR, который вступил в силу 25 мая. Возможно, через год 4iQ опубликует аналогичные данные по утечкам, и станет понятно, насколько данный законодательный акт эффективен.

GDPR вступил в силу

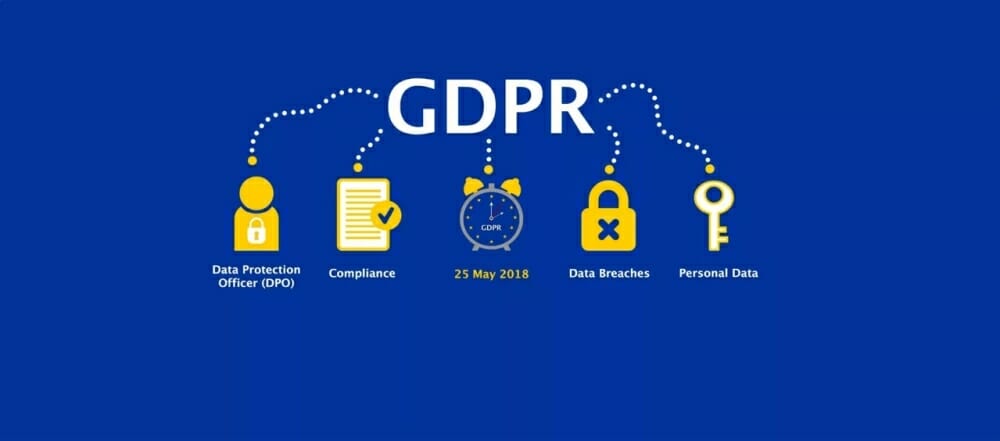

Европейский законодательный акт под названием General Data Protection Regulation (GDPR) [2] вступил в силу 25 мая. Хотя в самом названии не сказано о персональных данных, но основной набор требований связан с данными, по которым можно идентифицировать персону – Personal Identifiable Information (PII). Это фактический аналог российского закона 152-ФЗ «О персональных данных», который требует от компаний, собирающих PII, обеспечивать их безопасность и защиту от утечек. Социальные сети, порталы, игровые сайты и еще множество ресурсов изменили свои политики конфиденциальности, обозначив все сторонние ресурсы, куда они передают собираемые данные. Однако, по данным Gartner, половина всех ресурсов все еще не удовлетворяет требования GDPR.

Европейский законодательный акт под названием General Data Protection Regulation (GDPR) [2] вступил в силу 25 мая. Хотя в самом названии не сказано о персональных данных, но основной набор требований связан с данными, по которым можно идентифицировать персону – Personal Identifiable Information (PII). Это фактический аналог российского закона 152-ФЗ «О персональных данных», который требует от компаний, собирающих PII, обеспечивать их безопасность и защиту от утечек. Социальные сети, порталы, игровые сайты и еще множество ресурсов изменили свои политики конфиденциальности, обозначив все сторонние ресурсы, куда они передают собираемые данные. Однако, по данным Gartner, половина всех ресурсов все еще не удовлетворяет требования GDPR.

В преддверии вступления закона в силу была обнаружена как минимум одна фишинговая компания [3], направленная на сбор персональных данных пользователей Apple. Жертва получала по почте письмо, где ей предлагалось уточнить данные профиля Apple ID, естественно, с вводом пароля. Правда, ссылка вела не на сайт Apple, а на специально сфабрикованный ресурс, по дизайну очень похожий на портал производителя iPhone. Якобы если пользователь этого не сделает, то его аккаунт Apple ID будет заблокирован. Конечно же, после прохождения всех этих процедур персональные данные аккаунта утекали в неизвестном направлении. Возможно, что атака проводилась не только против Apple ID, но и против других ресурсов.

Еще один аспект Spectre

В мае появилась информация [4] о новом методе использования уязвимости в процессорах, который позволяет с помощью спекулятивного исполнения кода и кэша преодолеть ограничения защиты. На этот раз речь идет о преодолении защиты браузеров по применению сценарных языков типа JavaScript. Выпущены эксплойты для демонстрации подобного типа атак – все системы, построенные на уязвимых к Spectre процессорах, уязвимы и для этого типа нападений. Однако производители браузеров и сценарных движков уже отчитались об исправлении данного варианта Spectre, поэтому рекомендуется обновить их до последних версий.

В мае появилась информация [4] о новом методе использования уязвимости в процессорах, который позволяет с помощью спекулятивного исполнения кода и кэша преодолеть ограничения защиты. На этот раз речь идет о преодолении защиты браузеров по применению сценарных языков типа JavaScript. Выпущены эксплойты для демонстрации подобного типа атак – все системы, построенные на уязвимых к Spectre процессорах, уязвимы и для этого типа нападений. Однако производители браузеров и сценарных движков уже отчитались об исправлении данного варианта Spectre, поэтому рекомендуется обновить их до последних версий.

Атаки на SWIFT продолжаются

Атаки на SWIFT продолжаются

Зафиксирована еще одна успешная атака на межбанковскую систему SWIFT. На сей раз неизвестным хакерам удалось ограбить на 20 млн долл. национальный банк Мексики. Успешность атаки подтвердил представитель мексиканского «Центробанка» Алехандро Диас де Леон (Alejandro Diaz de Leon). Следует отметить, что сейчас SWIFT ужесточает требования к безопасности своих клиентских систем и связи их с сетью обмена платежными поручениями.

ФБР обнаружила 500 тыс. российских зомби

На сайте Министерства юстиции США опубликован пресс-релиз [6], в котором группе хакеров под названием Sofacy Group (она же APT28, или Fancy Bear) приписывается создание зомби-сети из домашних маршрутизаторов и других подключаемых к сети устройств в количестве 500 тыс. штук. Предполагается, что сеть была создана при помощи вредоносного ПО, называемого VPNFilter. Оно содержится в метаданных картинки с сайта Photobucket.com или специально созданного ToKnowAll.com – после загрузки и распаковки вредонос подключается к контрольному серверу и выполняет его команды. ФБР перехватила контроль над доменом ToKnowAll.com и теперь может обнаружить всех зомби, входящих в сеть. Уязвимыми оказались устройства NETGEAR, MikroTik, TP-Link и Linksys – как будет проводиться их очистка, пока непонятно.

На сайте Министерства юстиции США опубликован пресс-релиз [6], в котором группе хакеров под названием Sofacy Group (она же APT28, или Fancy Bear) приписывается создание зомби-сети из домашних маршрутизаторов и других подключаемых к сети устройств в количестве 500 тыс. штук. Предполагается, что сеть была создана при помощи вредоносного ПО, называемого VPNFilter. Оно содержится в метаданных картинки с сайта Photobucket.com или специально созданного ToKnowAll.com – после загрузки и распаковки вредонос подключается к контрольному серверу и выполняет его команды. ФБР перехватила контроль над доменом ToKnowAll.com и теперь может обнаружить всех зомби, входящих в сеть. Уязвимыми оказались устройства NETGEAR, MikroTik, TP-Link и Linksys – как будет проводиться их очистка, пока непонятно.

[1] https://4iq.com/2018-identity-breach-report-download-now/

[3] https://threatpost.com/gdpr-phishing-scam-targets-apple-accounts-financial-data/131915/