Ведущие производители, включая компанию Honeywell, создают платформы Интернета вещей (англ. Internet of Things – IoT) для цифровой трансформации предприятий. Пришло время раскрыть имеющийся потенциал и рассмотреть наиболее распространенные платформы, типовой состав подсистемы и примеры решений, которые обеспечивают непрерывную работу при максимальной производительности.

Платформы IoT

Сегодня промышленные компании приступают к цифровой трансформации, чтобы оставаться конкурентоспособными и отвечать на современные вызовы, такие как:

- «выжимание» активов: операторы используют активы дольше и интенсивнее между их заменами;

- изменчивая динамика рабочей силы: различные уровни опыта влияют на результаты в масштабах предприятия по сменам, активам и установкам;

- фрагментированность данных: разрозненные решения препятствуют комплексному пониманию операций командой.

Платформы промышленного Интернета вещей (англ. Industrial Internet of Things – IIoT) оптимизируют расходы на активы, процессы и рабочую силу, предоставляют пользователям возможность принимать взвешенные и своевременные решения по всему предприятию. Целостный взгляд на процессы и активы позволяет понять взаимосвязи и потенциальный экономический эффект. Имея такой взгляд, пользователи могут безопасно и эффективно выполнять задачи для достижения устойчивой пиковой производительности. Можно выделить следующие преимущества концепции промышленного Интернета вещей:

- IIoT-платформы могут быть эффективно адаптированы к требованиям различных ролей на предприятии;

- все пользователи принимают обдуманные решения, руководствуясь одними и теми же данными, включая сторонние приложения для совместной работы в масштабах предприятия;

- использование цифровых двойников процессов и активов позволяет сравнить собранные в реальном времени данные с моделями лучших практик, чтобы затем определить потенциальные возможности;

- IIoT-платформы предоставляют пользователям действенные рекомендации, которые напрямую связаны с экономическими возможностями. Более того, пользователи могут видеть эти возможности;

- после решения каждой задачи фокус перемещается на новые возможности, ведущие к максимальной производительности. Платформа, которая предлагает все эти функции в едином пользовательском интерфейсе, использует интеллектуальные модели в режиме реального времени, чтобы обучаться. Это приводит к более предсказуемым и оптимальным результатам;

- люди имеют решающее значение для успеха предприятия, а подобные платформы беспрепятственно связывают полевые операции в промышленных средах и управляют ими на существующих устройствах.

Иногда даже самые маленькие изменения могут очень быстро привести к ощутимому результату. Например, компании могут получить дополнительную прибыль за счет:

- увеличения пропускной способности и выполнения рекомендаций по оптимизации производства;

- использования теряемой энергии;

- повышения эффективности процессов и ранних оповещений о потенциальных проблемах.

Ранее в этом году Honeywell представила собственную платформу под названием Honeywell Forge for Industrial, которая аналогично другим платформам собирает доступные данные из разных источников, интегрирует их и использует дополнительную аналитику и экспертизу, чтобы получить полезную для дальнейших действий информацию. После этого пользователи видят в одном инструменте в режиме реального времени сжатое представление своего бизнеса и существующие связи между операциями. Таким образом предприятие движется к цифровой трансформации, которая обеспечивает стабильную пиковую производительность активов, процессов и людей. Но этот результат невозможен, если IoT-платформа не защищена, и вопросы кибербезопасности не приняты во внимание.

Платформы IoT и их архитектуры

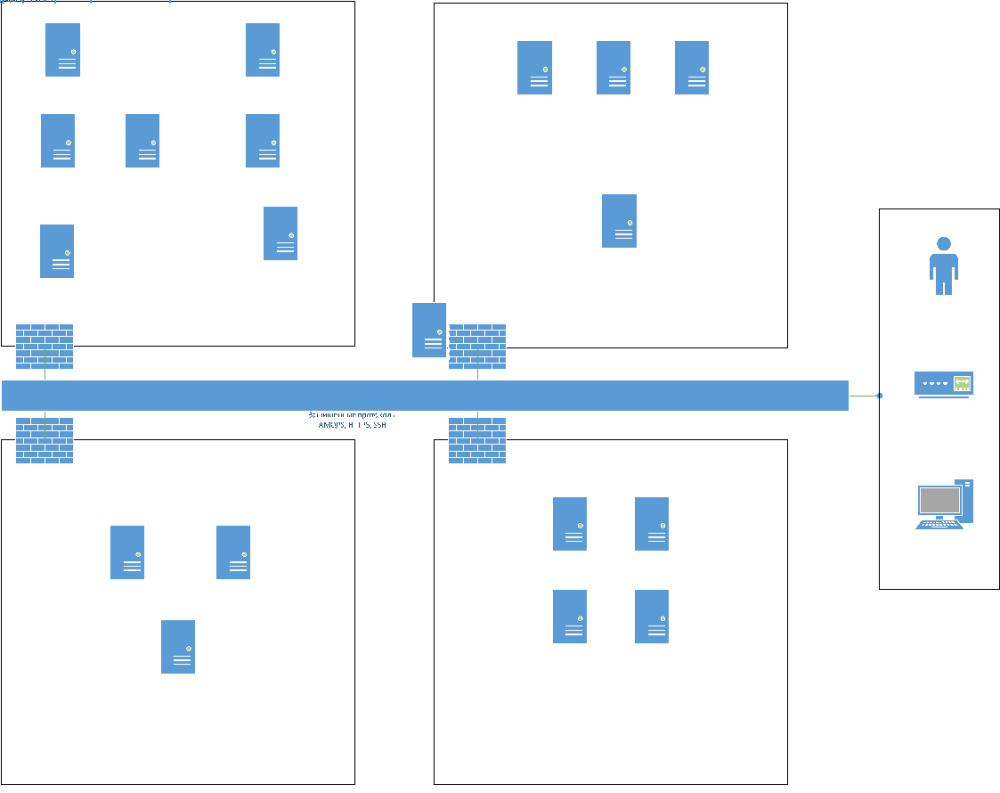

Рассмотрим архитектуру типовой платформы IoT как объекта защиты и ее компонентов (рис. 1).

Рис. 1. Пример архитектуры платформы IoT и ее компонентов

Для тех, кто уже знаком с архитектурой Azure IoT компании Microsoft, в табл. 1 приведено соответствие компонентов настоящего примера платформы IoT и Azure IoT.

Таблица 1. Соответствие компонентов платформ IoT

| Azure IoT | Платформа IoT (пример) | Примечания |

| Azure IoT Hub | RabbitMq | Программный брокер сообщений на основе стандарта AMQP – тиражируемое связующее программное обеспечение, ориентированное на обработку сообщений |

| Azure KeyVault | Hashicorp Vault | Хранилище для безопасного хранения всех учетных и конфиденциальных данных |

| Azure Table storage | MariaDb (IAM)

CockroachDB (IOT) |

Здесь хранятся детали о соединениях RabbitMQ и другие данные |

| Azure Blob storage | Не используется |

– |

| Azure DocumentDB | CockroachDB | CockroackDB: база данных SQL, замена для Azure Tables |

| Azure Load Balancer | HAProxy | Балансировщик нагрузки |

| Log management | ELK | ELK – это аббревиатура от Elasticsearch, Logstash и Kibana. Собирает и обрабатывает логи (syslog, beats и fluent data) из множества источников или от компонентов инфраструктуры для эффективной визуализации и дальнейшей обработки |

Политика кибербезопасности платформы IoT

Рассмотрим подход к защите IoT-платформ. Основным документом, определяющим этот подход, является политика кибербезопасности. Программы защиты платформы IoT, реализуемые в соответствии с политикой кибербезопасности, должны включать следующие разделы:

- руководство и стандарты:

- руководство. Высшее руководство и сотрудники подразделений безопасности должны контролировать выполнение программы безопасности. Такой контроль включает регулярные проверки, внутренние и внешние аудиты;

- защищенная среда жизненного цикла безопасной разработки (SDLC). Проверки безопасности должны выполняться на каждом цикле разработки;

- стандарты безопасности. Платформа и цикл разработки должны соответствовать международным и национальным стандартам как посредством сертификации, так и другими возможными способами;

- безопасность и конфиденциальность, встроенные в дизайн:

- безопасная архитектура. Должны использоваться лучшие практики, включая управление идентификацией и доступом, шифрование данных (в покое и при передаче) и анализ защищенности компонентов инфраструктуры, платформы и приложений;

- Должны использоваться лучшие отраслевые инструменты и процессы для реализации SDLC, в том числе: требования безопасности, анализ архитектуры, моделирование угроз, обзор кода, статический и динамический анализ кода, анализ приложений, анализ производительности и тестирование на проникновения, а также обзор проблем безопасности в сторонних и открытых компонентах;

- конфиденциальность. Должны существовать процессы обработки и классификации данных в приложениях для реализации и обеспечения соблюдения мер защиты конфиденциальности данных в соответствии с действующим законодательством и договорами;

- сторонние компоненты. Должны регулярно проверяться используемые компоненты с открытым исходным кодом и сторонних производителей на этапе определения требований безопасности, необходимо сканировать исходный код с использованием инструментов безопасности и устранять выявленные уязвимости;

- операции:

- управление идентификацией и доступом. Должны быть внедрены средства управления доступом на основе ролей и криптографические решения, основанные на стандартах классификации, маркировки и обработки информации. Все входные и личные данные должны быть зашифрованы на уровне продукта и конкретного проекта и подлежать контролю доступа;

- шифрование. Должны соблюдаться стандарты маркировки и обработки информации и стандарты управления шифрованием, которые обеспечивают шифрование в состоянии покоя и при передаче. Данные должны передаваться между различными компонентами IoT и платформой в зашифрованном канале. Кроме того, передача данных должна быть ограничена посредством сегментации сетей;

- хранение данных. Данные должны размещаться в центрах обработки данных в соответствии с требованиями законодательства;

- конфиденциальность данных. Конфиденциальность данных должна быть защищена в соответствии с требованиями законодательства;

- локализация и передача данных. Должна быть возможность размещения копии глобального экземпляра данных в отдельном региональном или локальном хранилище, чтобы обеспечить минимальную задержку, повышенную производительность запросов, конфиденциальность данных и удовлетворять требованиям о локализации и передаче данных;

- исправления. Обновления, связанные с безопасностью (в том числе для программного обеспечения с открытым исходным кодом), для обнаруженных уязвимостей должны устанавливаться как можно быстрее;

- мониторинг безопасности. Должны использоваться инструменты мониторинга инфраструктуры для обнаружения подозрительных и злонамеренных действий;

- инциденты. Должен быть создан ситуационный центр безопасности (SOC или аналогичное подразделение), который реализует ведущие в отрасли практики информационной безопасности и процедуры реагирования на инциденты кибербезопасности для регистрации, обработки и мониторинга инцидентов в сотрудничестве с другими внутренними подразделениями;

- процедуры контроля изменений. Должен быть определен процесс управления изменениями при внесении любых изменений в конфигурацию приложения или его инфраструктуры;

- уязвимости. Должна быть создана группа реагирования на инциденты в области безопасности для минимизации рисков, связанных с уязвимостями безопасности, путем предоставления своевременной информации для руководства и устранения уязвимостей, включая программное обеспечение и приложения, оборудование и устройства;

- аварийное восстановление и резервное копирование. Должен быть разработан план аварийного восстановления и обеспечения непрерывности бизнеса. План должен включать в себя стратегию восстановления и процедуры, предназначенные для возобновления операций в течение определенного времени после аварии. План должен периодически тестироваться. Периодически должны создаваться резервные копии данных;

- третьи лица:

- провайдер инфраструктуры. В случае использования услуг провайдера инфраструктуры он должен подтвердить защищенность своей инфраструктуры, например проведя сертификацию SOC2 типа 1 и типа 2;

- сети. Системы и сетевые среды должны быть логически разделены, чтобы обеспечить соответствие законодательным, нормативным и договорным требованиям;

- сотрудники, подрядчики. Должна проводиться проверка всех кандидатов на работу и подрядчиков в соответствии с действующими законами и правилами;

- поставщики, лицензиары. Должны соответствовать стандартам и уровням безопасности;

- аудиты и тестирование:

- внутренние аудиты. Должны проводиться внутренние аудиты и поиск уязвимостей и предприниматься корректирующие действия для устранения обнаруженных проблем, которые влияют на безопасность;

- внешний аудит. Должны быть определены правила и процедура проведения внешних аудитов.

Средства безопасности

Основными средствами защиты платформы IoT являются:

- средства идентификации и доступа (IAM);

- средства шифрования данных – как в покое, так и при передаче по каналам связи; (защищенные протоколы HTTPS, SSH и др.);

- средства межсетевого экранирования;

- средства резервного копирования и восстановления.

Кроме того, для повышения эффективности использования процессов обеспечения и управления безопасностью потребуются средства защиты и автоматизации следующих функций:

- обнаружение и инвентаризация активов;

- защищенный удаленный доступ;

- запись сессий удаленного доступа;

- туннелирование протоколов;

- защищенная передача файлов;

- мониторинг устройств;

- управление обновлениями безопасности и обновлениями;

- управление антивирусной защитой;

- пассивный мониторинг сетей;

- создание отчетов для руководства и надзорных органов;

- сканирование уязвимостей, оценка рисков и др.

Перечисленные функции могут быть либо реализованы несколькими продуктами, либо интегрированы в одном. Пример последнего – ICS Shield, разработанный компанией Honeywell для применения в том числе для промышленных IoT-платформ.

Заключение

Как правило, средства идентификации и контроля доступа встраиваются в платформу производителем, и их выбор обусловлен самой платформой. Средств шифрования, межсетевого экранирования и резервного копирования на рынке в изобилии, их выбор определяется исходя из требований и бюджета проекта.

Выбор становится сложнее, когда речь заходит о решениях для обеспечения и управления безопасностью. Здесь можно порекомендовать рассмотреть в первую очередь решения от производителя платформы IoT, так как они лучше интегрированы, что снижает затраты на внедрение и повышает эффективность операций обеспечения и управления безопасностью.