Компания F6, ведущий разработчик технологий для борьбы с киберпреступностью, подвела предварительные итоги 2025 года. Наряду с тем, что количество и интенсивность атак на российские компании относительно стабилизировалась, сохраняется рост числа проправительственных АPT-групп, группировок вымогателей, финансово и политически мотивированных групп. В публичном доступе в уходящем году оказалось более 760 млн строк с данными россиян, а рекорд по сумме выкупа для зашифрованной компании достиг 500 млн рублей.

Сливы: общий сбор

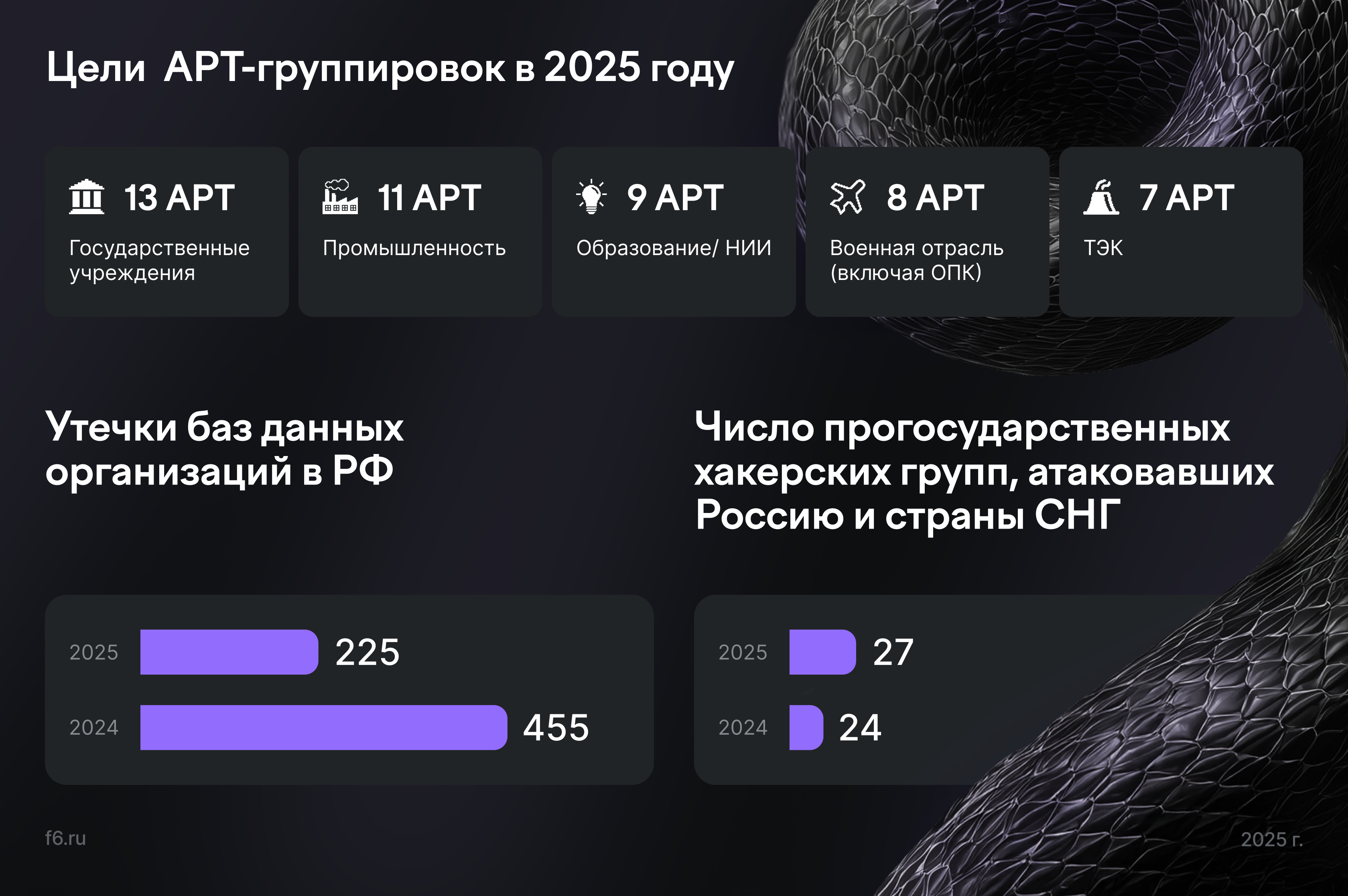

В 2025 году аналитики Threat Intelligence компании F6 выявили (на момент публикации пресс-релиза) в тематических Telegram-каналах и на андеграундных форумах 225 ранее не опубликованных украденных баз данных российских компаний (в 2024 году — их было 455). Помимо российских утечек, в открытом доступе злоумышленниками было также опубликовано 20 баз данных компаний из других стран СНГ. Из них 10 утечек относится к компаниям в Беларуси.

Как и годом ранее, преимущественно публикации утечек осуществлялись в тематических Telegram-каналах — 187 из 225 были опубликованы именно в этом мессенджере. Несмотря на активные блокировки подобных Telegram-источников, злоумышленники продолжали повторно создавать им на замену новые ресурсы для распространения информации. Самой объемной «мегаутечкой» в очередной раз стал архив из 457 баз данных.

Суммарно утечки российских компаний 2025 года содержали более 767 млн строк с данными пользователей. Также были опубликованы 232 тыс. записей пользователей из Республики Беларусь. Скомпрометированные базы чаще всего содержали данные ФИО, даты рождения, адреса пользователей, электронные почтовые адреса, номера телефонов.

В «группе риска» утечек данных в 2025 году в первую очередь оказались ритейл и интернет-магазины, государственный сектор, профессиональные услуги, здравоохранение и информационные технологии.

Кибератаки оптом и в розницу

В условиях геополитического противостояния кибератаки на российские компании для диверсий или шпионажа продолжаются, однако аналитики Threat Intelligence компании F6 отмечают «выход на плато» и незначительный рост количества атак по сравнению с 2024 годом.

Всего в 2025 году аналитики F6 обнаружили 27 прогосударственных групп, атакующих Россию и СНГ, для сравнения — в 2024 году были зафиксированы атаки 24 группировок. Часть APT-групп не проявляли активности, но были обнаружены новые группы. Так, семь новых группировок были раскрыты впервые: Silent Lynx, Telemancon, Mythic Likho, NGC6061, NGC4141, SkyCloak, NGC5081. Большая часть из них начала проводить атаки в 2024 году, но выявлены они были лишь в 2025.

Среди топ-5 индустрий, на которые были нацелены прогосударственные группы в 2025 году, оказались гос. учреждения (их атаковали 13 групп), промышленность (11 групп), НИИ (9 групп), предприятия ВПК (8 групп), ТЭК (7 групп). Аналитики F6 также фиксируют повышенный интерес злоумышленников к IT-компаниям, которые могут использоваться как плацдарм для атак на их клиентов.

В отчетном периоде выявлена активность более 20 финансово-мотивированных группировок. Наиболее примечательные из них: Vasy Grek, Hive0117, CapFIX.

Всего 4 группы были замечены за проведением DDoS-атак: CyberSec’s (BadB), Himars DDOS, Кіберкорпус, IT Army of Ukraine. Последняя, как и годом ранее, остается топ-1 угрозой по DDoS-атакам. В 2025 году эта группировка уделяла основное внимание атакам на российских интернет-провайдеров, при этом не обошла стороной компании из сфер финансов, ИТ и разработки ПО, промышленности, энергетики и транспорта, а также государственные структуры.

Фокус политически мотивированных групп смещается на нанесение большего ущерба за счет использования программ-вымогателей. В 2025 году более десяти таких группировок отметились хотя бы одной атакой с использованием этой разновидности ВПО.

Шифровальщики: стремительный рост замедляется, угроза № 1 сохраняется

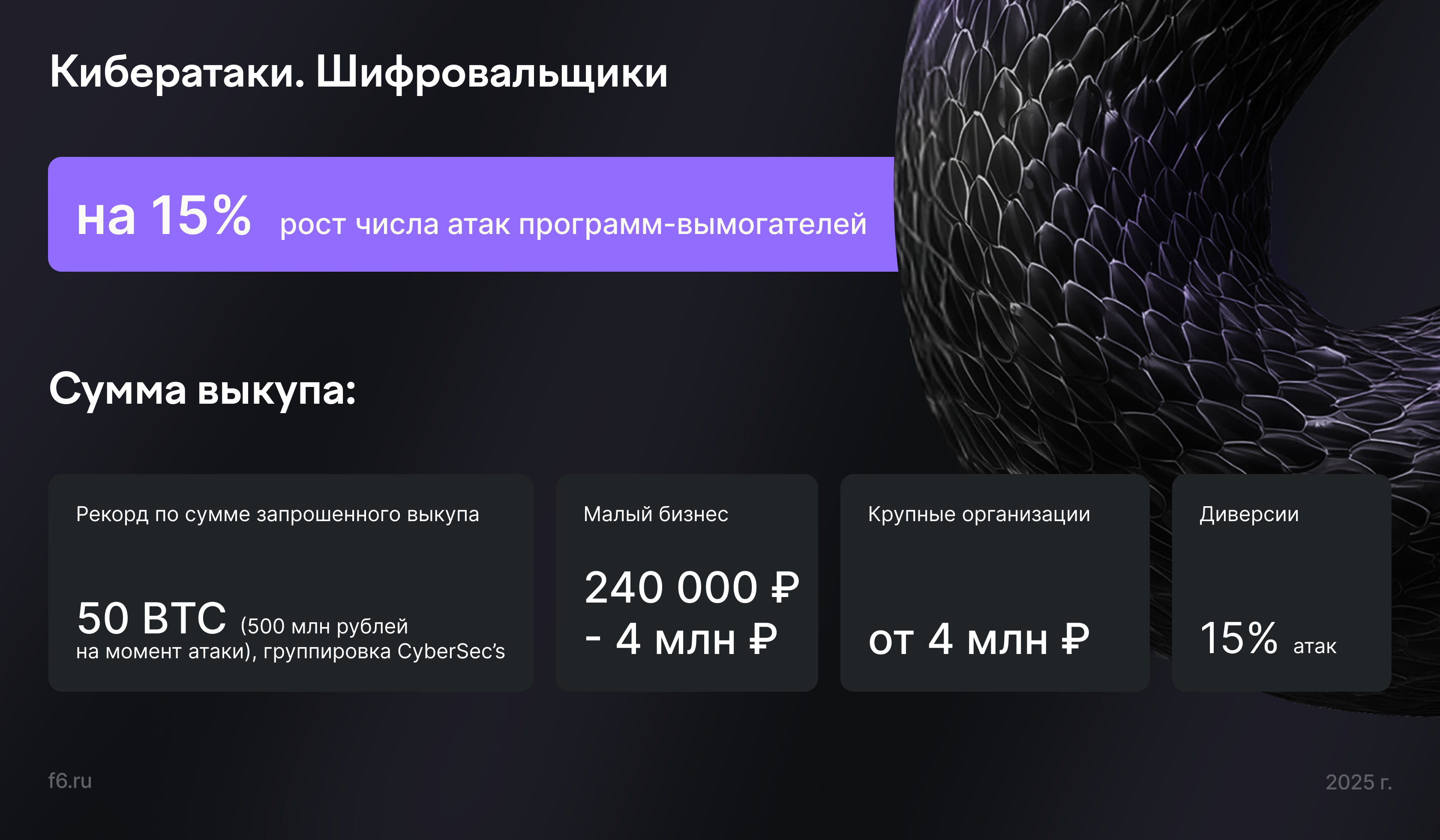

По данным экспертов Лаборатории цифровой криминалистики F6, в 2025 году количество атак программ-вымогателей выросло на 15% (прошлый год рост количества атак — 44%) по сравнению с предыдущим годом. При этом в 15% подобных инцидентов, связанных со средними и крупными предприятиями, целью киберпреступников был не выкуп, а диверсия — разрушение инфраструктуры и нанесение максимального ущерба жертве (в прошлом году на подобные атаки приходилось 10%).

Максимальная сумма первоначального выкупа, заявленная группировкой CyberSec’s в 2025 году, составила 50 BTC (около 500 000 000 рублей на момент атаки), что почти в два раза больше по сравнению с прошлым годом. Тогда рекорд по сумме запрошенного выкупа составил 240 000 000 рублей.

В среднем, суммы первоначального выкупа за расшифровку данных в 2025 году колебались от 4 000 000 до 40 000 000 рублей. Для малого и среднего бизнеса — от 240 000 до 4 000 000 рублей.

Чаще всего злоумышленники атаковали производственные и инжиниринговые компании (17,1%), организации из сфер оптовой (14,3%) и розничной (12,9%) торговли, ИТ (7,1%), транспорта и логистики (7,1%).

Наиболее активными проукраинскими группировками в этом году стали: Bearlyfy/ЛАБУБУ (не менее 55 атак), THOR (не менее 12 атак), 3119/TR4CK (не менее 4 атак), Blackjack/Mordor (не менее 4 атак), Shadow (не менее 4 атак). Эксперты F6 отмечают рост уровня консолидации проукраинских группировок. На это указывает рост «качества» атак за счет повышения уровня координации при их проведении и появления новых группировок.

Малый и средний российский бизнес с целью выкупа больше всего атаковали: Mimic/Pay2Key, Proton/Shinra, C77L.

В своих атаках киберпреступники чаще всего использовали программы-вымогатели (шифровальщики) Mimic/Pay2Key и LockBit 3 Black — на них пришлось до 25% и 21% инцидентов, а также Proton/Shinra (11,4%), Babuk (10,2%). Кроме того, в 7,5% инцидентов для достижения целей вымогатели использовали легитимные программы для архивации файлов и полнодискового шифрования.

Угрозы и векторы

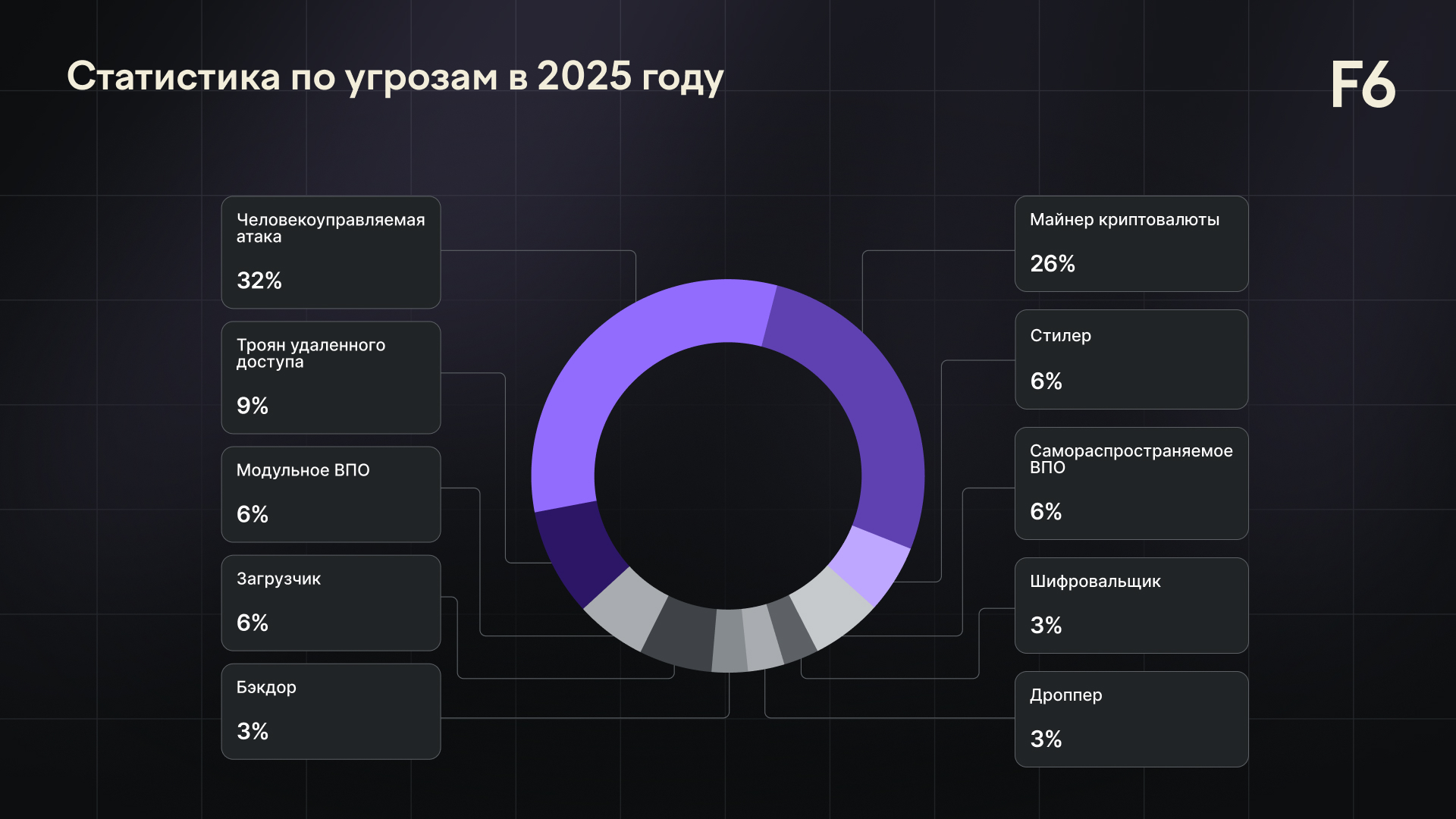

Среди выявленных угроз 2025 года, на которые приходилось реагировать специалистам Центра кибербезопасности (ЦК) компании F6, чаще всего встречались инциденты, связанные с управляемыми человеком атаками — 32%. На втором месте — майнеры (26%). На третьем месте идут инциденты, связанные с использованием троянов удаленного доступа (9%).

В ходе реагирования на инциденты аналитики ЦК F6 установили, что наиболее часто реализуемым вектором атаки на российские организации оказалась загрузка пользователями программ с вредоносной нагрузкой – 66% от общего количества инцидентов в прошлом году. Также среди распространенных способов компрометации устройств можно выделить использование заражённых съёмных накопителей и использование уязвимостей – по 11% инцидентов от общего количества инцидентов.

Эксперты отмечают, что по итогам 2025 года снижается число инцидентов, связанных с загрузкой пользователем ПО из недоверенных источников, — с 74% в первом полугодии до 38% во втором, а также в результате подключения зараженных носителей информации — с 12 до 8%. При этом злоумышленники стали чаще проникать в сеть жертвы через эксплуатацию уязвимостей: с 5% в первом полугодии до 31% во втором. Также растет число инцидентов с использованием валидных учетных данных пользователей (с 2% до 15%).

Фишинговые письма с ВПО чаще всего рассылались по вторникам — на этот день приходится 25,5% всех отправлений. Меньше всего рассылок в 2025 году было по воскресеньям — 2%.

От фишинга к скаму

По данным аналитиков департамента Digital Risk Protection компании F6, в 2025 году на фоне усиления борьбы с мошенничеством наблюдался переход скам-групп от фишинга к скаму. Все чаще жертвы сталкиваются с ресурсами, которые вместо данных карт или личного банковского кабинета просят оплатить по QR-коду или реквизитам. На блокировку скама уходит больше ресурсов и времени, чем на фишинг, этим и пользуются мошенники.

Так, в текущем году было заблокировано 7 357 скам-ресурсов на один бренд (6398 — в прошлом году) и всего 3 851 фишинговый ресурс на один бренд (3714 в прошлом году). На первом месте по количеству как фишинговых, так и мошеннических атак находится ритейл — бренды компаний розничной торговли эксплуатируются в схеме «Мамонт» (на схему «Мамонт» пришлось 48% заблокированных фишинговых ресурсов из общего числа заблокированного фишинга) и в мошеннических партнерских программах. На втором месте — финансовый сектор, на третьем — онлайн-сервисы.

В целом среднее число поддельных ресурсов на один бренд выросло на 12% — с 10112 до 11368.

Наибольший прирост заметен в схемах с распространением ВПО, в которых активно эксплуатируются реальные бренды — почти в 6 раз больше по сравнению с 2024 годом — с 28 до 160 ресурсов. Это связано с развитием скам-групп в этом году, ориентированных на атаки с заражением мобильных устройств c операционной системой Android.

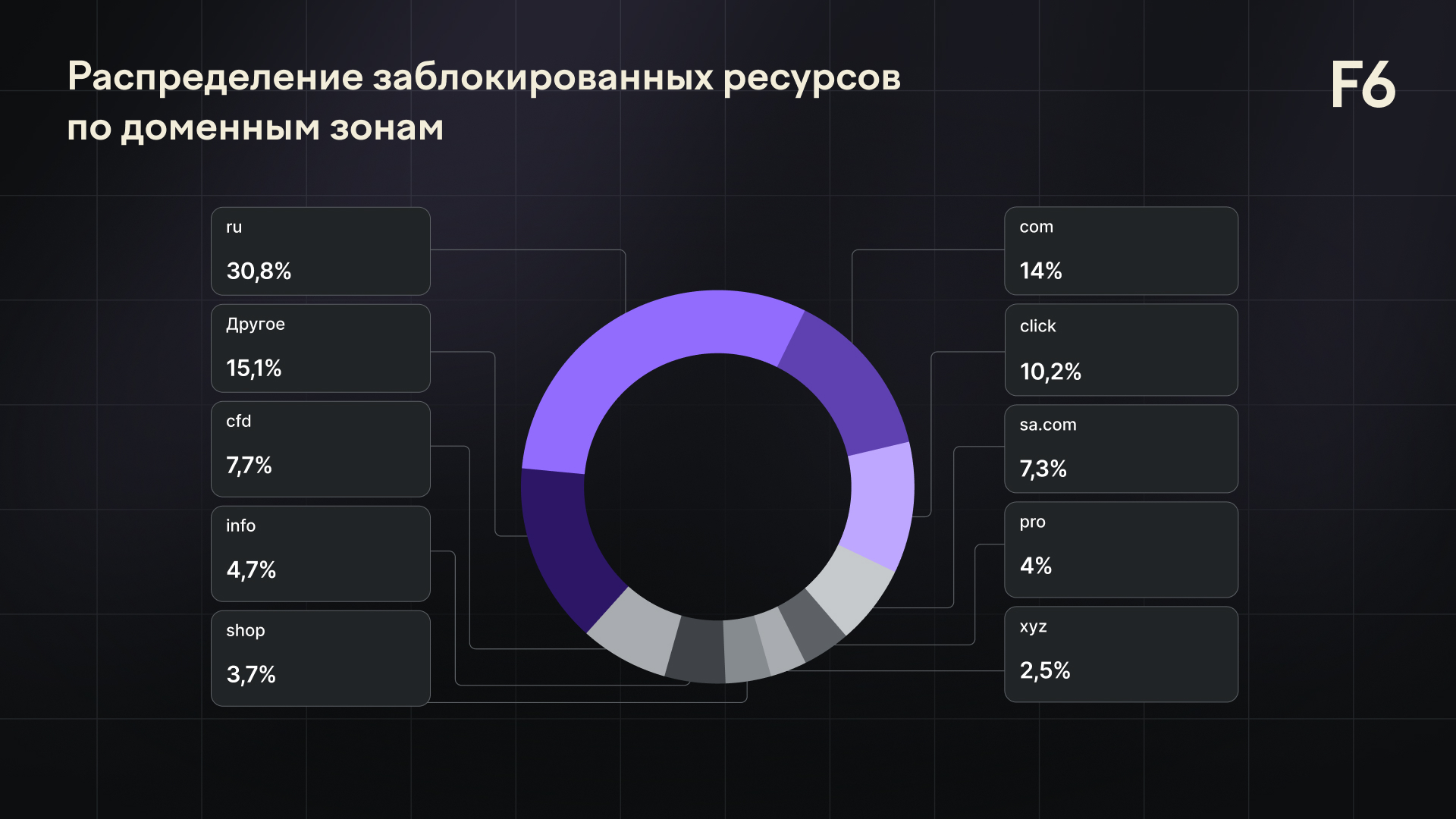

Больше всего в 2025 году ссылок с фишингом и скамом выявлено в доменной зоне .ru — 30,8%. Также в пятерку по популярности у злоумышленников вошли зоны .com (14%), .click (10,2%), .cfd (7,7%) и sa.com (7,3%).

При этом в текущем году киберпреступники реже используют доменную зону .ru из-за налаженной работы блокировки доменов в зонах .ru/.рф, чаще делая выбор в сторону других доменных зон и зарубежных регистраторов. Фишинговые и мошеннические ресурсы размещались у хостеров в США в 81% случаев. У российских хостинг-провайдеров — 4,6%, в Швейцарии — 3,8%.

«Анализируя предварительные итоги 2025 года, мы видим, что экспоненциальный рост киберугроз и кибератак на российские компании, который наблюдался последние три года, несколько замедлился. Однако для бизнеса такие киберугрозы, как программы-вымогатели, диверсии, шпионаж, вредоносное ПО, телефонное и онлайн-мошенничество продолжают представлять серьезную опасность. Атаки готовятся более качественно, и их успех может привести к многомиллионным убыткам, краже чувствительной информации и репутационным потерям как для бизнеса, так и для обычных пользователей. Важно вычислить уязвимости и оценить внешнюю защищенность компании еще до того, как их обнаружат злоумышленники — Индекс кибербезопасности от F6 (Cyber Identity Index) позволяет взглянуть на цифровой периметр глазами атакующего» — Валерий Баулин, генеральный директор компании F6.

В начале 2026 года эксперты F6 выпустят подробный аналитический отчет для руководителей групп кибербезопасности, аналитиков SOC, CERT, специалистов по реагированию на инциденты, Threat Intelligence и Threat Hunting, который послужит практическим руководством для стратегического и тактического планирования проактивной киберзащиты.

Источник: https://www.f6.ru/