директор по маркетингу Центра защиты информации, ООО «Конфидент»

В статье рассматриваются актуальные вопросы защиты государственных информационных систем в условиях перехода на отечественные операционные системы. Достаточно ли сертифицированных защитных механизмов в российских ОС для выполнения требований ФСТЭК России? Обеспечивается ли техническая совместимость с другими средствами защиты информации при замене ОС? Действительно ли российские ОС являются наиболее защищенными? На эти и другие вопросы отвечаем в статье.

Импортозамещение в области ИБ наиболее актуально для государственных организаций. Запрет на закупки иностранного программного обеспечения для государственных и муниципальных нужд был установлен в ноябре 2015 г., а уже с 2016 г. заработал Реестр российских программ для ЭВМ и БД. Одним из наиболее острых вопросов импортозамещения является переход на отечественные ОС, которые внесены в данный Реестр.

Отдельного рассмотрения заслуживает вопрос критериев отнесения ПО к российскому. Федеральный закон № 188-ФЗ от 29 июня 2015 г. однозначно определяет такие критерии, которые применяются при рассмотрении заявок на включение ПО в Реестр российского ПО. Среди них используются: принадлежность исключительных прав российским лицам, возможность свободной реализации на территории РФ, ограничения по суммам выплат иностранным лицам, а также отсутствие в программе сведений, составляющих государственную тайну. В списке критериев нет ни слова о «написании программного кода российскими разработчиками», зато есть указание на то, что Правительством Российской Федерации могут быть установлены дополнительные требования. Таким образом, не ясно, какая часть исходного кода российских программ написана российскими разработчиками. Этот вопрос особенно актуален для программ, основанных на свободном ПО (СПО), к которым относится большинство ОС из Реестра, включая наиболее массово (по количеству лицензий) закупаемые по данным портала государственных закупок ОС Astra Linux и ОС Alt Linux.

Замена ОС в ИТ-инфраструктуре не является заменой одного продукта или даже критичного узла. Фактически замена ОС приводит существенному изменению всей инфраструктуры заказчика. Вслед за ОС заменяются прикладное ПО, некоторое оборудование, средства защиты информации и т. п. Далее рассмотрим вопрос легитимности и безопасности перехода государственных организаций, эксплуатирующих государственные информационные системы (ГИС), на наиболее популярные отечественные ОС.

Меры защиты информации в ГИС описаны в приказе ФСТЭК России № 17 от 11 февраля 2016 г. «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» (в редакции приказа ФСТЭК России от 15 февраля 2017 г. № 27) и в методическом документе «Меры защиты информации в ГИС», утвержденном ФСТЭК России 11 февраля 2014 г. Требования являются обязательными при обработке информации в государственных информационных системах, функционирующих на территории Российской Федерации, а также в муниципальных информационных системах, если иное не установлено законодательством Российской Федерации о местном самоуправлении. Для защиты информации в ГИС используются средства защиты информации (СЗИ), которые сертифицированы на соответствие обязательным требованиям по безопасности информации, установленным ФСТЭК России. Одним из мероприятий для обеспечения защиты информации, содержащейся в ГИС, является аттестация информационной системы по требованиям защиты информации.

Для защиты ГИС применяются сертифицированные СЗИ следующих видов: средства защиты информации от несанкционированного доступа (СЗИ НСД), средства антивирусной защиты (САВЗ), средства доверенной загрузки (СДЗ), межсетевые экраны (МЭ) и системы обнаружения и предотвращения вторжений (СОВ), средства контроля съемных машинных носителей информации (СКН), ОС с встроенными механизмами защиты, а также средства анализа защищенности. Как уже было указано в статье «Актуальные вопросы защиты государственных информационных систем в период перехода на импортозамещающие технологии» (Connect, № 5−6, 2017), для каждой ГИС определяется уникальный набор защитных мер, в том числе с учетом ее класса. Таким образом, в каждом конкретном случае требуется некий набор сертифицированных решений для защиты информации. Можно с уверенностью сказать, что в подавляющем большинстве случаев для защиты ГИС 1-го и 2-го классов в соответствии с приказом № 17 ФСТЭК России требуются сертифицированные: СЗИ от НСД, САВЗ, СКН, СДЗ, МЭ и СОВ. На текущий момент отечественные ОС имеют сертификаты по РД СВТ, РД НДВ, а также на соответствие новым требованиям ФСТЭК России к операционным системам. Это означает, что для построения системы защиты информации в ГИС 1-го и 2-го классов необходимо применять другие сертифицированные СЗИ, включая САВЗ, СКН, СДЗ, МЭ и СОВ, поскольку в составе российских ОС нет соответствующих сертифицированных защитных механизмов. Совместимость отечественных ОС со сторонними решениями крайне низкая. В этом несложно убедиться, если изучить официальные данные разработчиков о совместимых средствах защиты информации. Особенно удручающе обстоят дела с совместимостью с системами обнаружения и предотвращения вторжений уровня узла и средствами контроля съемных машинных носителей информации. Таким образом, для обеспечения защиты информации, содержащейся в ГИС, во многих случаях аттестация информационной системы по требованиям защиты информации ФСТЭК России не представляется возможной, поскольку ряд мер защиты информации нельзя выполнить с помощью сертифицированных СЗИ. Средства такие на рынке есть, но они несовместимы с отечественными ОС.

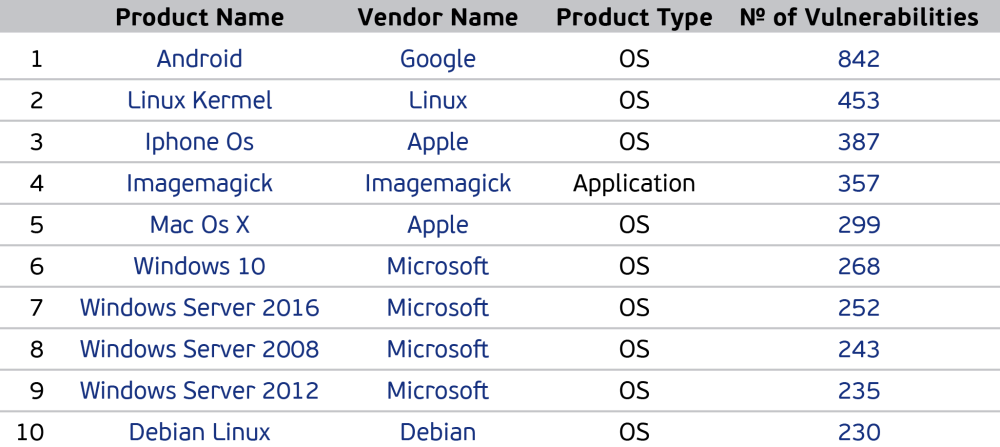

Принято считать, что СПО является более безопасным, так как есть доступ к исходным текстам программ. Опасность заключается в наличии уязвимостей, которые содержатся в программном обеспечении и не устранены разработчиками. Речь идет как о количестве уязвимостей, так и о том, устранены они разработчиком или нет. Несмотря на наличие доступа к исходным текстам, количество уязвимостей в СПО и в так называемом проприетарном ПО сопоставимое. По данным международной базы данных CVE Details (www.cvedetails.com), за 2017 г. было обнаружено следующее количество уязвимостей (см. таблицу).

Таблица. Топ-10 продуктов по наибольшему количеству уязвимостей

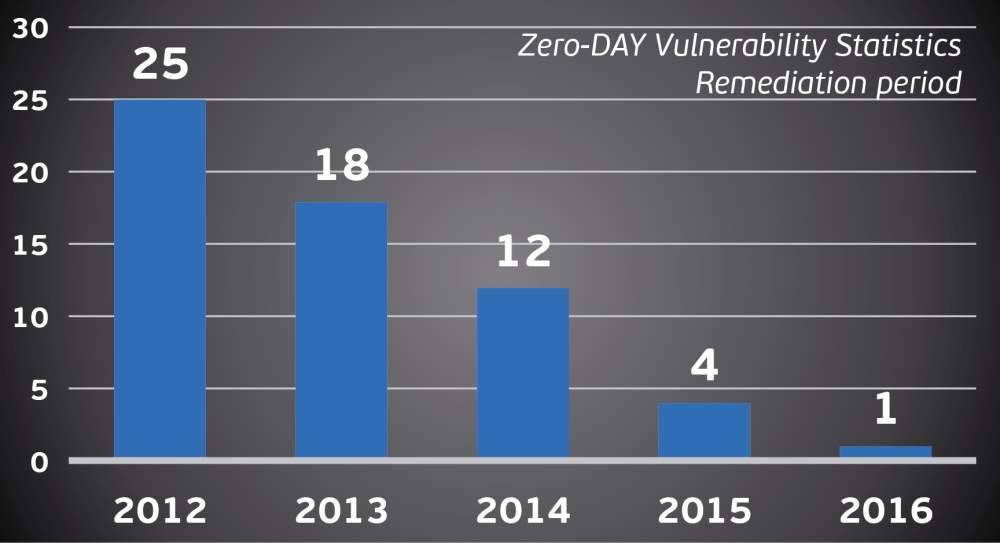

Статистика о сроках устранения уязвимостей по крупнейшим западным разработчикам содержится на сайте 0-DAY traking project (www.zero-day.cz), где собрана статистика за последние несколько лет по ведущим мировым разработчикам программного обеспечения.

Диаграмма 1. Сроки устранения уязвимостей

За период с 2012 г. по 2016 г. срок устранения уязвимостей (по закрытым уязвимостям) снижался с 25 дней до одного дня (диаграмма 1). На наш взгляд, есть только одна причина столь существенного сокращения сроков выхода «патчей» − это обнародование информации об уязвимостях одновременно с выходом обновлений. Другими словами, разработчики узнают об уязвимостях в своих продуктах первыми (например, по программе Bug bounty) и имеют время и возможность их исправить.

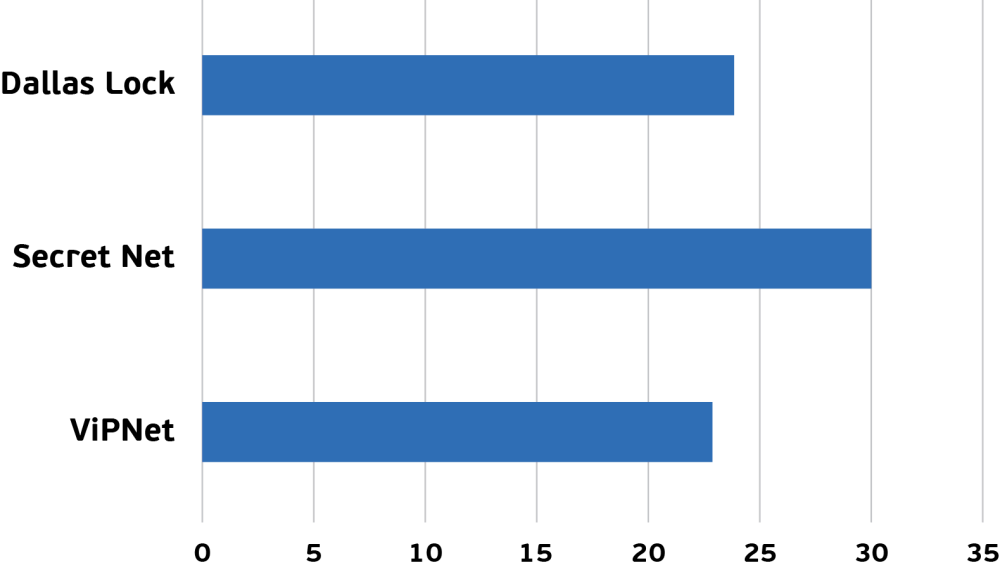

Сколько времени требуется российским разработчикам средств защиты информации на устранение уязвимостей? На диаграмме 2 приведены данные о сроках устранения уязвимостей по некоторым известным СЗИ (указаны значения в календарных днях).

Диаграмма 2. Сроки устранения уязвимостей по некоторым известным СЗИ

По опыту некоторых российских разработчиков средств защиты информации, сроки устранения уязвимостей составляют примерно один месяц. Однако эти данные приведены только по трем известным уязвимостям, поэтому не позволяют увидеть статистику. Обратимся к информации по другим отечественным разработчикам, в продуктах которых есть встроенные сертифицированные защитные механизмы. Посмотрим, как обстоят дела с устранением уязвимостей у двух наиболее известных разработчиков защищенных ОС.

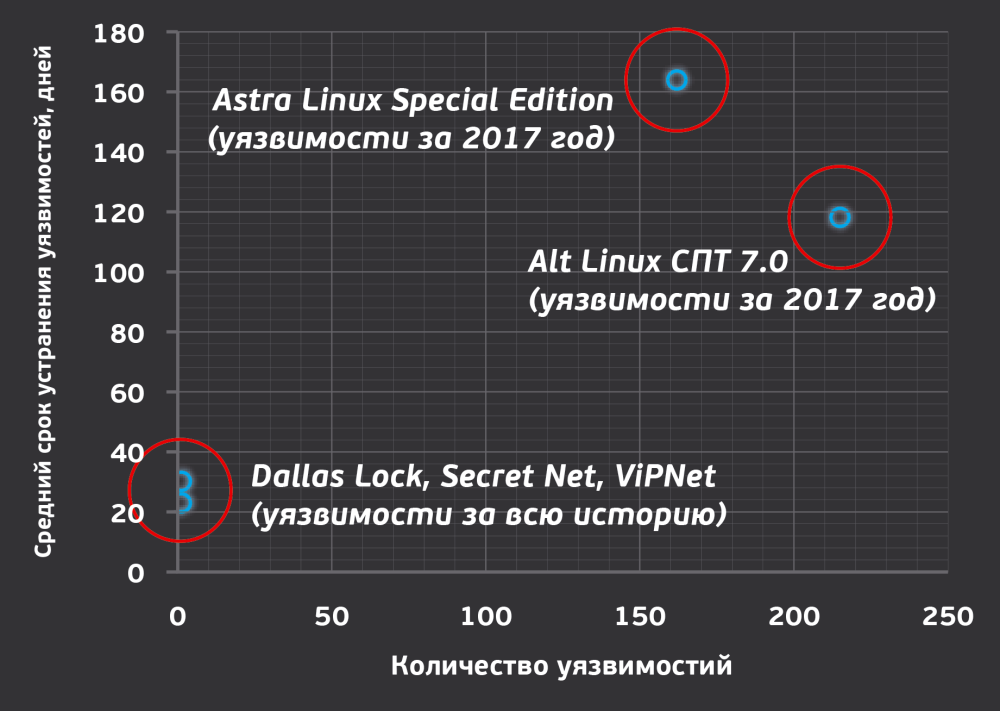

На графике приведены данные по среднему сроку устранения уязвимостей в днях. Эти данные были получены из официальных ресурсов об обновлениях безопасности ОС Astra Linux Special Edition 1.5 (http://wiki.astralinux.ru/pages/viewpage.action?pageId=1212483) и «Альт Линукс СПТ 7.0» (https://cve.basealt.ru/) по исправленным уязвимостям только за 2017 г. За весь жизненный цикл продуктов уязвимостей гораздо больше. Срок устранения уязвимости вычисляется как разность между датой выхода обновления и датой обнаружения уязвимости, которая содержится в карточке уязвимости на таких известных порталах, как www.cvedetails.com, nvd.nist.gov, cve.mitre.org, access.redhat.com, www.suse.com.

График. Средний срок устранения уязвимостей

Во-первых, отчетливо видно, насколько больше уязвимостей содержится в ОС по сравнению с накладными СЗИ. Скорее всего, причина кроется в сложности разработки операционной системы. Во-вторых, заметен более длительный срок устранения уязвимостей в ОС. Если детально изучить выявленные уязвимости, то обнаружим, что подавляющее количество уязвимостей содержится в сторонних модулях (пакетах) так называемого свободного программного обеспечения, которые включаются в дистрибутив ОС. Другими словами, российские разработчики операционных систем наверняка не делают ошибок в столь большом количестве. Возможно, это вина каких-то других разработчиков, которые являются членами мирового сообщества. В-третьих, в 2017 г. ситуация с обновлениями безопасности у «Альт Линукс» изменилась в лучшую сторону. В 2016 г. было только одно обновление, а в 2017 г. уже более 20. Частота обновлений даже выше, чем у многих зарубежных именитых вендоров. Если не принимать в расчет несколько уязвимостей со сроком устранения три года, которые негативно влияют на статистику, то среднее значение по срокам в «Альт Линукс» будет раза в два меньше. В статистике «Альт Линукс» встречаются уязвимости со сроком устранения буквально несколько дней. У Astra Linux Special Edition 1.5 также одно обновление безопасности в 2016 г. и только три таких обновления за 2017 г. − скорость (частота) исправления уязвимостей гораздо ниже по сравнению с «Альт Линукс».

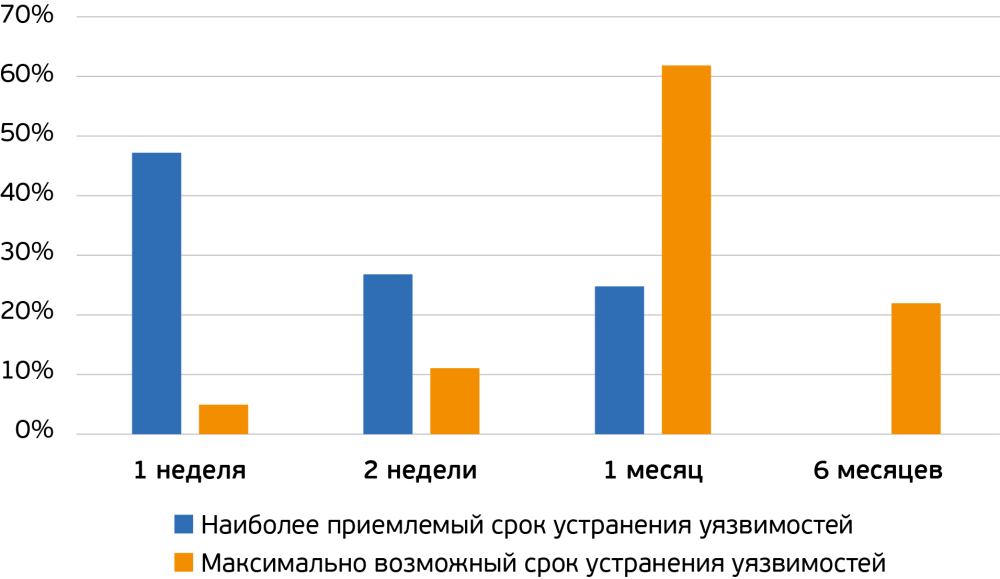

Несмотря на положительную динамику, сроки устранения уязвимостей не отвечают современным требованиям. По результатам опроса интеграторов и конечных пользователей средств защиты информации на портале dallaslock.ru, ожидаемый срок устранения уязвимостей находится в пределах от одной недели до одного месяца (диаграмма 3).

Диаграмма 3. Ожидаемый срок устранения уязвимостей

Выводы

С точки зрения реализации мер по защите информации в соответствии с требованиями регуляторов пока рано говорить о том, что переход на импортозамещающие технологии близок к завершению. До сих пор недостаточно сертифицированных СЗИ, способных обеспечить полноценную защиту ГИС, которые построены на базе российских ОС, как и встроенных в ОС сертифицированных защитных механизмов для обеспечения защиты информации. Должно пройти еще некоторое время, чтобы на рынке сертифицированных СЗИ появились соответствующие решения.

Статистика по уязвимостям свидетельствует не в пользу свободного ПО и ОС, которые на нем основаны. Если по количеству уязвимостей в свободном ПО ситуация схожа с проприетарным ПО, то по части сроков устранения уязвимостей можно сделать вывод о несоответствии ожиданий заказчиков и реального положения дел: устранение уязвимостей в отечественных ОС происходит слишком медленно. Положительная динамика по сравнению с предыдущим годом очевидна, но говорить о впечатляющих результатах в абсолютных значениях пока рано.