Ровно месяц прошел со дня вступления в силу законодательных норм, ужесточивших ответственность за утечки и неправомерное использование персональных данных. Теперь за подобные правонарушения компаниям грозят крупные оборотные штрафы. Пока судебная практика в этой сфере формируется, внимание операторов к теме не ослабевает. На вебинаре эксперты BI.ZONE рассказали о мерах ответственности за утечки, ошибках, допускаемых операторами данных при работе с чувствительной информацией, смягчающих обстоятельствах и пошаговом плане создания системы защиты.

Ровно месяц прошел со дня вступления в силу законодательных норм, ужесточивших ответственность за утечки и неправомерное использование персональных данных. Теперь за подобные правонарушения компаниям грозят крупные оборотные штрафы. Пока судебная практика в этой сфере формируется, внимание операторов к теме не ослабевает. На вебинаре эксперты BI.ZONE рассказали о мерах ответственности за утечки, ошибках, допускаемых операторами данных при работе с чувствительной информацией, смягчающих обстоятельствах и пошаговом плане создания системы защиты.

До недавнего времени законодательство не предусматривало отдельной статьи об ответственности за утечку персональных данных. СМИ с завидной регулярностью освещали факты крупных утечек в компаниях. По данным Роскомнадзора, за 2023 г. в открытый доступ попало около 300 млн записей (на 40% больше, чем за предыдущий период). По некоторым оценкам, в 2024 г. этот показатель удвоился (утекло до 600 млн записей).

Заметно изменился и характер инцидентов. Если раньше они были из разряда случайностей, то сейчас увеличивается количество целенаправленных атак и сложных мошеннических схем. Это и стимулировало законодательное регулирование вопроса, сообщил в начале вебинара ведущий специалист по информационной безопасности BI.ZONE Игорь Панкин.

Заметно изменился и характер инцидентов. Если раньше они были из разряда случайностей, то сейчас увеличивается количество целенаправленных атак и сложных мошеннических схем. Это и стимулировало законодательное регулирование вопроса, сообщил в начале вебинара ведущий специалист по информационной безопасности BI.ZONE Игорь Панкин.

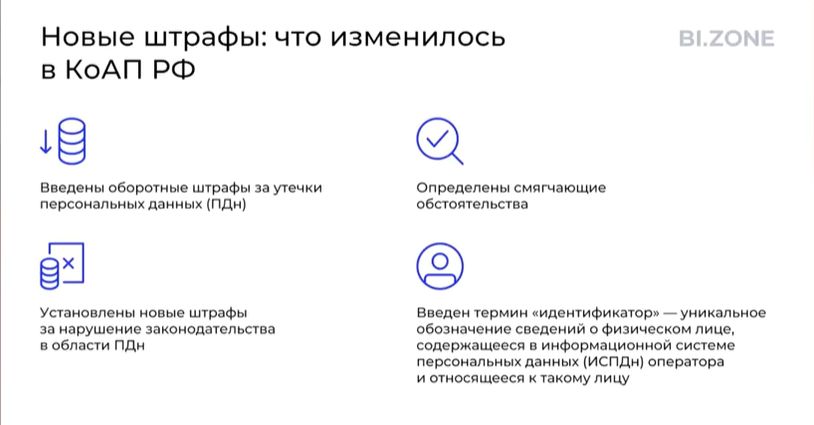

Результатом продолжительных дискуссий о повышении ответственности стало принятие Федерального закона № 420 от 30.11.2024, который вступил в силу 30 мая 2025 г. и впервые ввел оборотные штрафы за утечки персональных данных (ПДн). Этим же документом установлены новые штрафы за нарушение законодательства в соответствующей сфере, определены смягчающие обстоятельства, предусмотрен термин «идентификатор» – уникальное обозначение сведений о физическом лице, содержащихся в информационной системе персональных данных (ИСПДн) оператора и относящихся к такому лицу.

Старые утечки обнуляются

Эксперт подчеркнул, что закон не имеет обратной силы. Если утечка произошла до 30 мая 2025 г., то наступает ответственность, действовавшая на момент совершения правонарушения. Также не может применяться ответственность за повторную утечку, если первичная была до 30 мая. По сути, старые утечки обнуляются.

Однако если утечка произошла до 30 мая, а инцидент зафиксирован и обнародован после 30 мая, то в данном случае будет проблематично доказать, что случившееся произошло до указанной даты. Но и тут не обходится без оговорок, поскольку еще необходимо доказать сам факт утечки. Ведь, как известно, нередки случаи компиляции данных из нескольких, в частности, старых утечек.

Законные требования

Какие меры ответственности введены законом? Прежде всего кратно увеличены штрафы за незаконную обработку персональных данных. Добавились штрафы за неуведомление Роскомнадзора о намерении обрабатывать ПДн и неуведомление об утечках.

Какие меры ответственности введены законом? Прежде всего кратно увеличены штрафы за незаконную обработку персональных данных. Добавились штрафы за неуведомление Роскомнадзора о намерении обрабатывать ПДн и неуведомление об утечках.

Для уведомления об утечках законодатели установили временные рамки: 24 часа отведено для сообщения о выявлении инцидента и его предполагаемых причинах, не позднее 72 часов следует уведомить о результатах внутреннего расследования (что привело к утечке, как организация обеспечила безопасность).

По словам эксперта, довольно жесткие сроки предполагают, что в компании уже выстроены процессы реагирования на инциденты, в том числе на утечки ПДн.

На весах ответственности

Размер штрафа зависит от нескольких факторов (первичная утечка или повторная, категория ПДн, количество субъектов, данные которых попали в открытый доступ, количество записей). Ответственность за утечку специальных или биометрических ПДн не зависит от количества субъектов и записей. Утечка специальных категорий персональных данных наказывается штрафом в 15 млн руб., биометрических – 20 млн руб.

Повторная утечка ведет к применению оборотных штрафов – о 1 до 3% выручки компании за год либо в размере капитала компании, но не менее 20 млн и не более 500 млн руб. В случае утечки специальных и биометрических данных этот диапазон составляет не менее 25 млн и не более 500 млн руб.

Категории данных, зафиксированных при первичной утечке, не играют роли при определении меры ответственности за повторную утечку. Например, если при первичной утечке были обнародованы данные спецкатегорий, а при повторной – данные иных категорий, то применяются меры ответственности за утечку иных категорий ПДн.

Ранг защиты

Нарушения правил защиты биометрических ПДн в Единой биометрической системе (ЕБС) наказываются штрафами от 500 тыс. до 2 млн руб. К таким отступлениям от требований относятся, в частности, нарушение порядка обработки биометрических ПДн в ЕБС; нарушение требований к ИТ и техническим средствам для обработки биометрических ПДн и векторов ЕБС в целях идентификации или аутентификации (штраф от 500 тыс. до 1 млн руб.).

В случае непринятия организационных и технических мер по обеспечению безопасности биометрических ПДн при их обработке в ЕБС или других информационных системах, использующих биометрические ПДн для аутентификации, штраф составит от 1 млн до 1,5 млн руб.

До 2 млн руб. предусмотрено наказание на случай, если биометрические ПДн обрабатывались в информационных системах организаций без аккредитации либо организаций с приостановленной или прекращенной аккредитацией.

Закон строг, но учитывает обстоятельства

При всей строгости новых оборотных штрафов законом введены смягчающие обстоятельства в случае повторных утечек. Законодатели определили три условия, которые должны выполняться одновременно.

При всей строгости новых оборотных штрафов законом введены смягчающие обстоятельства в случае повторных утечек. Законодатели определили три условия, которые должны выполняться одновременно.

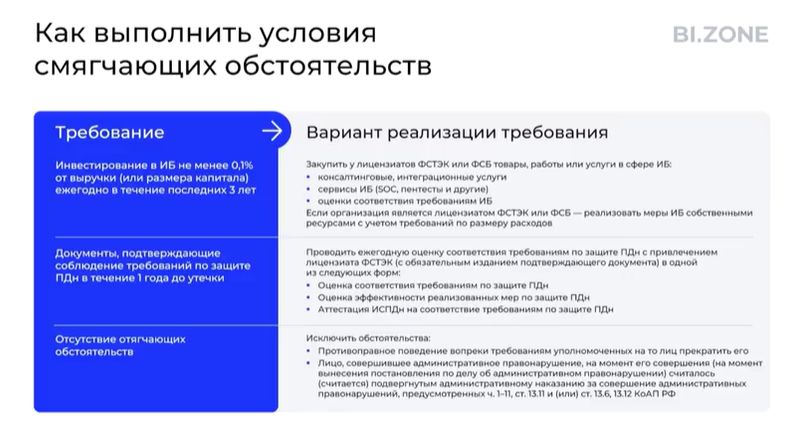

Так, на смягчение наказания может рассчитывать организация, которая ежегодно (в течение последних трех лет) инвестирует в информационную безопасность не менее 0,1% выручки (или размера капитала). Второе условие – наличие документов, подтверждающих соблюдение требований по защите ПДн в течение одного года до утечки. И третье – отсутствие отягчающих обстоятельств.

При выполнении этих условий размер оборотного штрафа будет равен 0,1 минимального размера административного штрафа, но не менее 15 млн руб. и не более 50 млн руб. Например, если штраф 20 млн руб., то он снижается до 15 млн. На значениях, близких к минимальному порогу, выгода не кажется очевидной. Но если у компании серьезные обороты, и назначенный штраф составляет, например, 300 млн руб., то при соблюдении смягчающих условиях он снизится до 30 млн руб.

Выполнимы ли условия?

Для соблюдения требования об инвестировании в информационную безопасность достаточно закупить у лицензиатов ФСТЭК или ФСБ товары, работы или услуги в сфере ИБ, например, консалтинговые, интеграционные услуги, сервисы (SOC, пентесты, анализ защищенности, аудиты и др.), выполнить оценки соответствия ИБ-требованиям и пр. Если организация является лицензиатом ФСТЭК или ФСБ, то она может реализовать меры ИБ собственными ресурсами с учетом требований по размеру расходов.

«Возможно, для лицензиатов будет учитываться трата на фонд оплаты труда, но поскольку судебная практика на данный момент отсутствует, трудно утверждать наверняка. При этом в каждом случае суд в индивидуальном порядке будет определять степень выполнения мер», – заметил эксперт.

Одно из условий смягчения наказания – наличие документов, подтверждающих соблюдение требований по безопасности персональных данных. Оператор должен проводить ежегодную оценку соответствия требованиям по защите ПДн с привлечением лицензиатов ФСТЭК и с обязательным оформлением подтверждающего документа. Это может быть заключение или акт оценки соответствия требованиям по защите ПДн, оценки эффективности реализованных мер (согласно приказу № 21), аттестация ИСПДн на соответствие требованиям приказа ФСТЭК № 77.

Одно из условий смягчения наказания – наличие документов, подтверждающих соблюдение требований по безопасности персональных данных. Оператор должен проводить ежегодную оценку соответствия требованиям по защите ПДн с привлечением лицензиатов ФСТЭК и с обязательным оформлением подтверждающего документа. Это может быть заключение или акт оценки соответствия требованиям по защите ПДн, оценки эффективности реализованных мер (согласно приказу № 21), аттестация ИСПДн на соответствие требованиям приказа ФСТЭК № 77.

Фактор периодичности эксперты рассматривают как ужесточение – ранее требовалась оценка эффективности реализованных мер защиты ПДн не менее одного раза в три года (по Приказу ФСТЭК № 21). Для государственных информационных систем второго и третьего классов требуется проведение периодического контроля не реже одного раза в два года, а для госсистем первого класса – не реже одного раза в год.

Условие об отсутствии отягчающих обстоятельств означает необходимость выполнить требования уполномоченных лиц и обеспечить отсутствие непогашенных правонарушений в области ПДн к моменту утечки.

Новая статья УК

Наряду с изменениями в КоАП РФ в рамках инициативы по повышению ответственности введена новая статья 272.1 в Уголовный кодекс РФ (Незаконные использование и (или) передача, сбор и (или) хранение компьютерной информации, содержащей персональные данные, а равно создание и (или) обеспечение функционирования информационных ресурсов, предназначенных для ее незаконных хранения и (или) распространения).

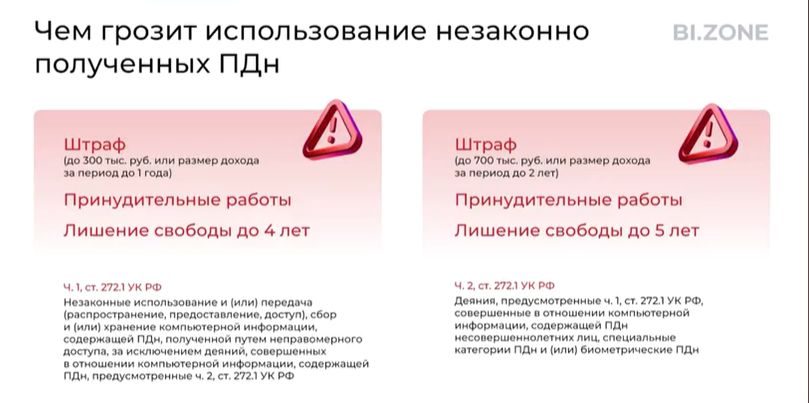

Эксперт прокомментировал две части этой статьи. Незаконная обработка иных категорий ПДн наказывается штрафом в размере 300 тыс. руб. или в размере зарплаты либо иного дохода осужденного за период до одного года, либо принудительными работами на срок до четырех лет, либо лишением свободы на тот же срок.

Незаконная обработка, но уже специальных, биометрических ПДн, данных несовершеннолетних лиц, может обернуться штрафом в сумме до 700 тыс. руб. или лишением свободы на срок до пяти лет.

Всего в статье шесть частей, предусматривающих в том числе деяния, совершенные из корыстной заинтересованности; с причинением крупного ущерба; группой лиц по предварительному сговору; с использованием своего служебного положения. Меры ответственности по данной статье: 3 млн руб. штрафа, 10 лет лишения свободы, запрет занимать определенные должности до 5 лет.

Без права на ошибку

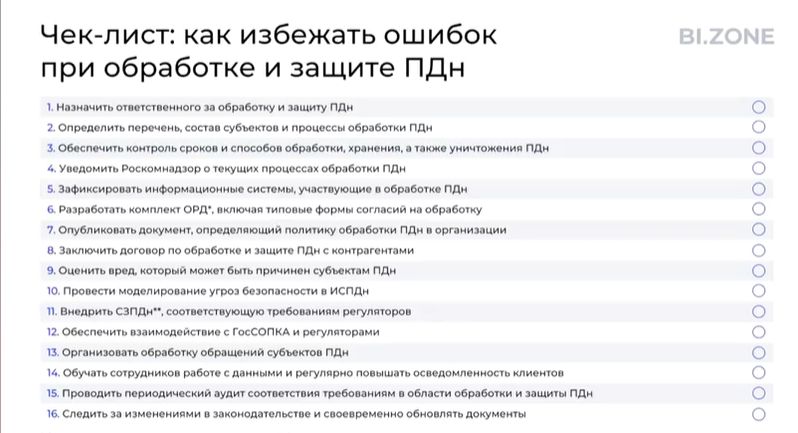

Как избежать ошибок при обработке и защите ПДн? Эксперт представил перечень из 16 позиций. Для начала следует назначить ответственного за обработку и защиту ПДн, определить перечень, состав субъектов и процессы обработки ПДн, обеспечить контроль сроков и способов обработки, хранения и уничтожения персональных данных.

Наряду с этим необходимо уведомить Роскомнадзор о текущих процессах обработки персональных данных, зафиксировать информационные системы, участвующие в обработке ПДн. Продолжение перечня на фото.

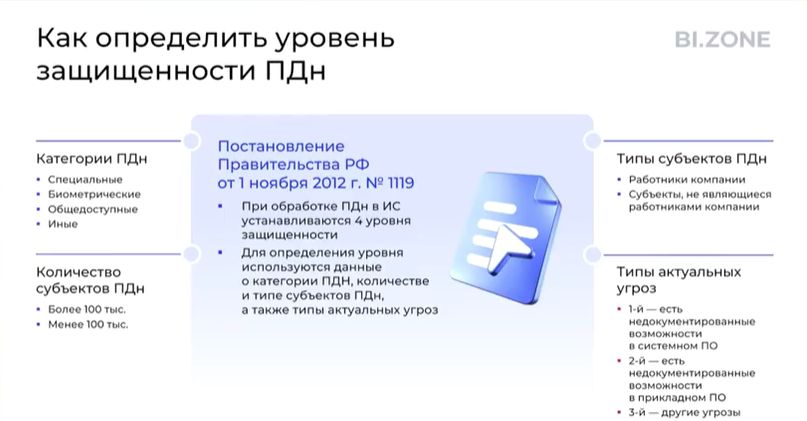

Не менее актуальный вопрос – как определить, насколько хорошо защищены персональные данные. На уровень защищенности оказывают влияние несколько факторов: категории ПДн (специальные, биометрическое, общедоступные, иные), количество субъектов, данные которых обрабатываются в системе (более или менее 100 тыс.), типы субъектов ПДн (работники или агенты, контрагенты, клиенты и т. д.) и типы актуальных угроз безопасности ПДн.

Эксперт выделил три типа угроз: связанные с недекларируемыми возможностями в системном ПО, прикладном ПО и другие угрозы, не связанные с недекларируемыми возможностями.

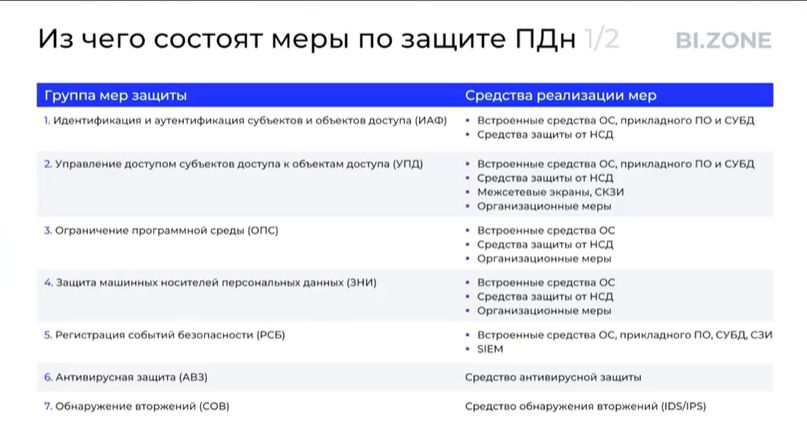

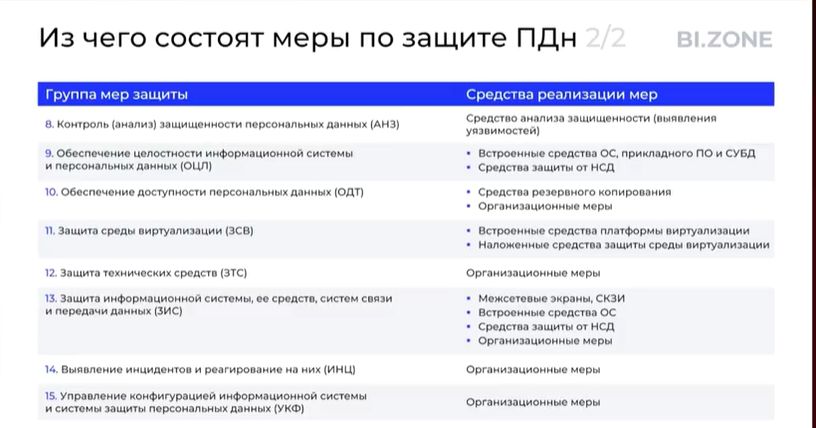

Меры защиты персональных данных регламентируются Приказом ФСТЭК № 21 (в документе 15 групп мер). Часть из них требуется для систем третьего уровня защиты и выше, треть – для систем второго уровня и выше. Для обеспечения безопасности ПДн должны применяться средства, которые прошли процедуру соответствия (получен сертификат, проведены приемка или испытания).

Приказ № 21, утвержденный в 2013 г., достаточно лоялен по современным меркам. Базовый набор мер защиты не содержит большого количества обязательных мер. Состав мер определяется согласно уровню защищенности ПДн, подлежит адаптации, уточнению на основе реализованных в системе технических средств, актуальных угроз.

Моделирование угроз

Эксперт советует тщательно подходить к этапу моделирования угроз. Меры по управлению инцидентами являются обязательными для систем второго уровня защищенности и выше. Установлены жесткие тайминги уведомления об утечках, поэтому всем операторам персональных данных рекомендуется применять инструменты по управлению инцидентами.

Эксперт советует тщательно подходить к этапу моделирования угроз. Меры по управлению инцидентами являются обязательными для систем второго уровня защищенности и выше. Установлены жесткие тайминги уведомления об утечках, поэтому всем операторам персональных данных рекомендуется применять инструменты по управлению инцидентами.

Распространенные ошибки связаны с использованием ресурсов ЦОД. Считается, что если система размещена в аттестованном дата-центре, то она автоматически защищена. Это заблуждение обусловлено уровнем абстракции при определении степени соответствия ЦОД требованиям безопасности.

При оценке дата-центра прежде всего смотрят на физическую и сетевую безопасность, защиту периметра на уровне платформ виртуализации. С этой точки зрения ЦОД соответствует требованиям. Но на уровне конкретных виртуальных машин все не так однозначно. Требование их безопасности определяется в соответствии с конкретными договорами. И, как правило, положение об обеспечении безопасности не входит в договор по умолчанию. Поэтому важно определить зоны ответственности за обеспечение кибербезопасности между поставщиком услуг ЦОД и клиентом.

Еще одна рекомендация – провести мероприятия по защите виртуальных машин, систем самостоятельно или с привлечением оператора услуг дата-центра, либо третьих лиц. На вебинаре эксперт представил типовой вариант распределения ответственности за безопасность персональных данных в ЦОД.

План из семи шагов

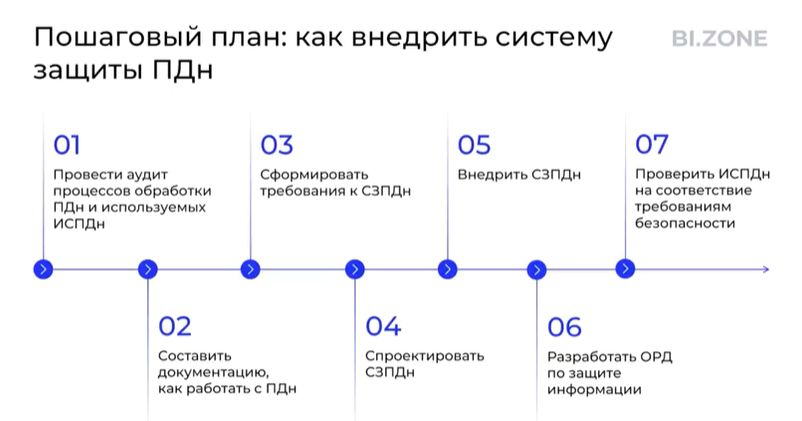

Системный подход к организации процесса обработки персональных данных можно представить в виде плана из семи шагов.

Системный подход к организации процесса обработки персональных данных можно представить в виде плана из семи шагов.

На первом проводится аудит процессов обработки ПДн и применяемых ИСПДн, на втором – составляется документация (положения, политики, регламенты, реестры), описывающая как работать с персональными данными, на третьем – формируются требования к системе защиты ПДн (моделирование угроз, разработка ТЗ на систему защиты).

На четвертом шаге проектируется система защиты ПДн (оформляется проектная, рабочая и эксплуатационная документация). Пятый этап предусматривает внедрение системы защиты (закупка, установка, настройка средств защиты, предварительные испытания). На шестом шаге разрабатываются ОРД (регламенты, правила и процедуры) по обеспечению безопасности. Один из регламентов представляет собой, например, порядок коммуникаций при уведомлении о выявленных инцидентах (и регуляторов, и ответственных за взаимодействие со СМИ).

На финальном, седьмом, шаге проводится оценка соответствия внедренной системы защиты. Соответствующими документами подтверждается, что система удовлетворяет все требования.

В целом проект построения системы защиты выглядит масштабным. Но по итогам его реализации компания, по словам эксперта, получает немало, например, системный подход к процессу управления процессами обработки и защиты ПДн, необходимую документацию для проверок регуляторами, документальное подтверждение, что требования по защите персональных данных соблюдены (это необходимо для смягчения наказания), а также снижение рисков успешных атак.

В целом проект построения системы защиты выглядит масштабным. Но по итогам его реализации компания, по словам эксперта, получает немало, например, системный подход к процессу управления процессами обработки и защиты ПДн, необходимую документацию для проверок регуляторами, документальное подтверждение, что требования по защите персональных данных соблюдены (это необходимо для смягчения наказания), а также снижение рисков успешных атак.

Начало пути

В то же время такой проект – это не финал, а начало пути, ведь обеспечение безопасности – непрерывный процесс.

В то же время такой проект – это не финал, а начало пути, ведь обеспечение безопасности – непрерывный процесс.

На этапе эксплуатации системы защиты потребуются непрерывное управление активами, доступом, уязвимостями и инцидентами ИБ, оптимизация средств защиты, периодический контроль защищенности, повышение осведомленности в области ИБ, поддержание системы процессов в актуальном состоянии и т. д.

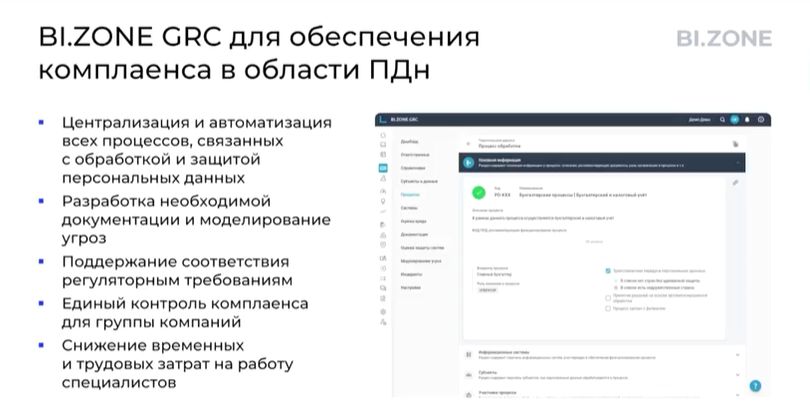

Для комплексного управления процессами обработки и защиты персональных данных, оптимизации ресурсов и сокращения трудозатрат эксперты рекомендуют использовать систему класса GRC. Компания BI.ZONE предлагает свою модульную платформу GRC для автоматизации процессов кибербезопасности и выполнения требований законодательства.