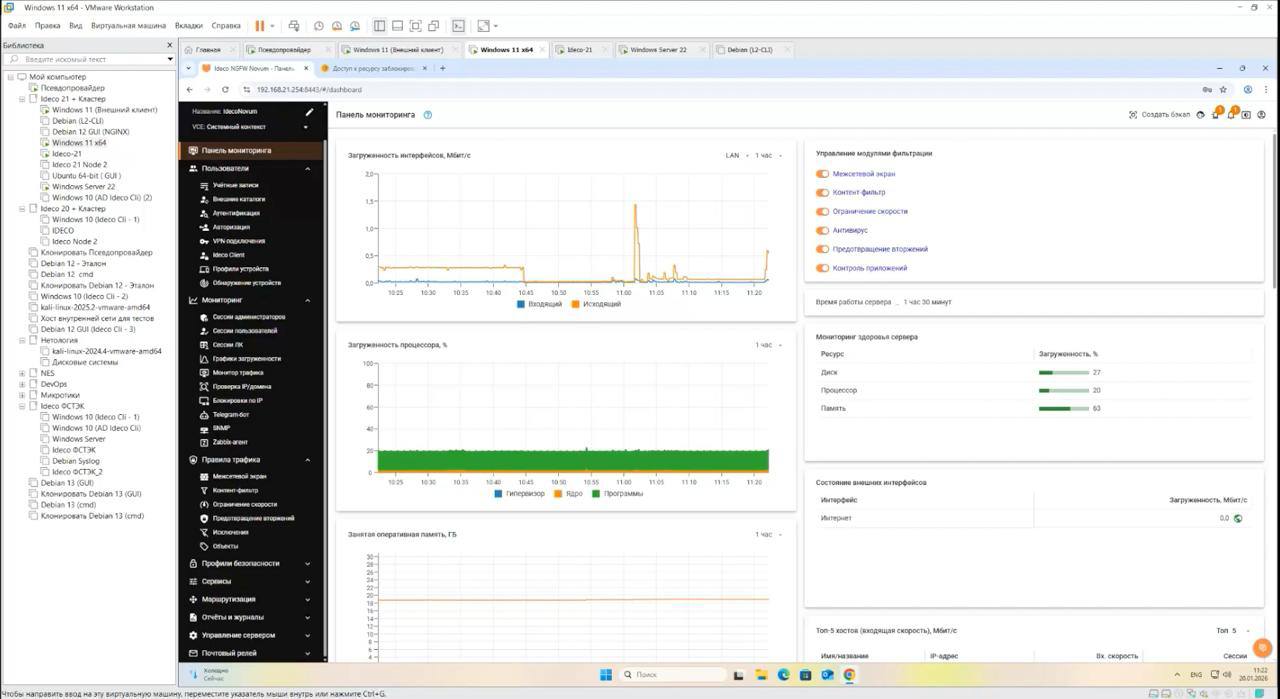

20 января компания Ideco провела вебинар, на котором представила новое поколение межсетевых экранов Ideco NGFW Novum. Алексей Куликов, ведущий специалист по информационной безопасности Telinter Distribution, и Дмитрий Телушкин, presale-инженер Ideco, подробно рассказали о ключевых обновлениях новой версии продукта и в прямом эфире провели демонстрацию интерфейса решения.

Ядро нового межсетевого экрана составляет переработанный сетевой стек, позволивший, по заявлению разработчиков, более чем втрое увеличить производительность по сравнению с предыдущей версией. Система демонстрирует пропускную способность до 200 Гбит/с и поддерживает до 1 млн TCP-сессий в секунду. Архитектура устойчива к высоким нагрузкам и поддерживает базу из более чем 100 тыс. правил безопасности.

Ядро нового межсетевого экрана составляет переработанный сетевой стек, позволивший, по заявлению разработчиков, более чем втрое увеличить производительность по сравнению с предыдущей версией. Система демонстрирует пропускную способность до 200 Гбит/с и поддерживает до 1 млн TCP-сессий в секунду. Архитектура устойчива к высоким нагрузкам и поддерживает базу из более чем 100 тыс. правил безопасности.

В функционале решения можно выделить несколько основных модулей. Межсетевой экран включает в себя систему предотвращения вторжений (IPS), веб-брандмауэр (WAF) с возможностью создания индивидуальных профилей для каждого защищаемого веб-сервиса, контроль приложений, антивирус и DNS-фильтрацию. Особое внимание компания уделяет борьбе с DNS-туннелированием. Согласно данным аналитиков компании, этот класс атак является наиболее растущим за последние несколько лет, и многие существующие в настоящее время решения справляются с ним недостаточно эффективно. Для защиты от угроз реализованы механизмы SSL-инспекции в режиме прокси, блокировка трафика по GEO-IP и по 67+ категориям контента, включая анонимайзеры, а также защита от DoS-атак.

В функционале решения можно выделить несколько основных модулей. Межсетевой экран включает в себя систему предотвращения вторжений (IPS), веб-брандмауэр (WAF) с возможностью создания индивидуальных профилей для каждого защищаемого веб-сервиса, контроль приложений, антивирус и DNS-фильтрацию. Особое внимание компания уделяет борьбе с DNS-туннелированием. Согласно данным аналитиков компании, этот класс атак является наиболее растущим за последние несколько лет, и многие существующие в настоящее время решения справляются с ним недостаточно эффективно. Для защиты от угроз реализованы механизмы SSL-инспекции в режиме прокси, блокировка трафика по GEO-IP и по 67+ категориям контента, включая анонимайзеры, а также защита от DoS-атак.

Одной из важных особенностей стала реализация функционала L2-моста. Это позволило встраивать устройство в разрыв сетевого канала без изменения существующей маршрутизации, делая его «невидимым» для инфраструктуры, но при этом сохраняя возможность анализа и фильтрации всего проходящего трафика. При этом решение может полноценно работать и в качестве маршрутизатора ядра сети.

Для организации безопасного удаленного доступа продукт поддерживает как стандартные протоколы вроде IPsec с поддержкой ГОСТ VPN для site-to-site соединений и функцией резервирования каналов, так и фирменный Ideco-клиент, использующий TLS. VPN-клиент доступен для всех основных платформ – Linux, Windows, Mac OS и поддерживает гибкие профили Split Tunneling. Этот клиент обеспечивает VPN-подключение и выполняет проверку соответствия (compliance) конечного устройства, анализируя версию ОС, наличие антивируса и обновлений. Это создает дополнительный уровень защиты в логике Zero Trust Network Access (ZTNA), предотвращая подключения с не соответствующих корпоративной политике устройств даже при компрометации учетных данных. Политики доступа в ZTNA могут привязываться к конкретным сессиям пользователей, их ролям и данным из служб каталогов.

Для организации безопасного удаленного доступа продукт поддерживает как стандартные протоколы вроде IPsec с поддержкой ГОСТ VPN для site-to-site соединений и функцией резервирования каналов, так и фирменный Ideco-клиент, использующий TLS. VPN-клиент доступен для всех основных платформ – Linux, Windows, Mac OS и поддерживает гибкие профили Split Tunneling. Этот клиент обеспечивает VPN-подключение и выполняет проверку соответствия (compliance) конечного устройства, анализируя версию ОС, наличие антивируса и обновлений. Это создает дополнительный уровень защиты в логике Zero Trust Network Access (ZTNA), предотвращая подключения с не соответствующих корпоративной политике устройств даже при компрометации учетных данных. Политики доступа в ZTNA могут привязываться к конкретным сессиям пользователей, их ролям и данным из служб каталогов.

Управление распределенной инфраструктурой реализовано через отдельный продукт Ideco Center. Эта централизованная консоль позволяет администрировать множество экземпляров NGFW Novum из единой точки, разграничивать права доступа через интеграцию со службами каталогов (например, Active Directory) и применять политики безопасности к целым группам пользователей, импортированным из этих каталогов. Для обеспечения отказоустойчивости устройство поддерживает кластеризацию в режиме Active-Passive с сохранением пользовательских сессий при переключении, минимизируя простои, а также балансировку и резервирование интернет-каналов с поддержкой LACP.

Архитектура решения предусматривает работу в виртуальных контекстах (VPP), что позволяет на одном физическом сервере запускать несколько полностью изолированных виртуальных межсетевых экранов с собственными настройками и политиками, распределяя ресурсы. Политики безопасности в системе строятся по принципу привязки к сетевым зонам. Этот же принцип отражен в средствах визуализации топологии сети.

Среди других возможностей можно отметить интеграцию с Active Directory и другими каталогами, поддержку двухфакторной аутентификации, расширенные возможности маршрутизации (включая Policy-Based Routing), балансировку и резервирование интернет-каналов, а также систему отчетности и аудита с высокой детализацией, способной интегрироваться с внешними SIEM-системами для централизованного анализа событий безопасности. Решение поставляется как в виде готовых аппаратных комплексов, так и в формате для развертывания на платформах виртуализации и поддерживает сценарии работы с терминальными пользователями.

Представители компании подчеркивают, что фокус при разработке был сделан на удобстве администрирования через веб-интерфейс, с учетом необходимости избежать типичной для подобных решений избыточной сложности. В качестве вывода можно отметить, что итоговый продукт представляет собой достаточно развитую платформу безопасности, рассчитанную на широкий спектр сценариев – от защиты периметра и сегментации сети до обеспечения удаленного доступа и централизованного управления распределенной инфраструктурой.

Артем Пермяков, Connect