Количество инцидентов в информационном пространстве увеличивается. Злоумышленники продолжают совершенствовать механизмы воздействия на объекты значимой инфраструктуры, корректируя профиль современных киберугроз. Тенденции и новые стратегические ориентиры в сфере ИБ обсудили участники Национального форума информационной безопасности «Инфофорум-2024».

Проект «Информационная безопасность» – неотъемлемая часть федеральной целевой программы «Цифровая экономика». Замглавы Минцифры РФ Александр Шойтов сообщил, что для повышения защищенности информационных систем был создан Центр проверки мобильных и веб-приложений, позволяющий оценивать уязвимость систем. Было проверено более 266 мобильных приложений и обнаружено свыше 130 уязвимостей. Этот центр предполагается использовать в проекте «Гостех» как итоговый контроль в цепочке безопасности. Более 150 тыс. мошеннических сайтов были заблокированы в результате работы системы «Антифишинг».

Проект «Информационная безопасность» – неотъемлемая часть федеральной целевой программы «Цифровая экономика». Замглавы Минцифры РФ Александр Шойтов сообщил, что для повышения защищенности информационных систем был создан Центр проверки мобильных и веб-приложений, позволяющий оценивать уязвимость систем. Было проверено более 266 мобильных приложений и обнаружено свыше 130 уязвимостей. Этот центр предполагается использовать в проекте «Гостех» как итоговый контроль в цепочке безопасности. Более 150 тыс. мошеннических сайтов были заблокированы в результате работы системы «Антифишинг».

Размах киберкампании

Основные факторы, определяющие обстановку и тенденции в информационном пространстве, не изменились в 2023 г. по сравнению с 2022-м, отметил заместитель директора Национального координационного центра по компьютерным инцидентам Алексей Иванов. Геополитическая ситуация остается напряженной – Российская Федерация втянута в конфликт, который проецируется в том числе на информационную и информационно-техническую плоскости. По словам эксперта, против нас развязана беспрецедентная по масштабам киберкампания.

Основные факторы, определяющие обстановку и тенденции в информационном пространстве, не изменились в 2023 г. по сравнению с 2022-м, отметил заместитель директора Национального координационного центра по компьютерным инцидентам Алексей Иванов. Геополитическая ситуация остается напряженной – Российская Федерация втянута в конфликт, который проецируется в том числе на информационную и информационно-техническую плоскости. По словам эксперта, против нас развязана беспрецедентная по масштабам киберкампания.

В свою очередь в стране полным ходом идет цифровизация. Внедряются информационные системы, которые в ряде случаев не лишены уязвимостей с точки зрения ИБ. Как правило, это связано с тем, что такие вопросы недостаточно проработаны на этапе проектирования систем. Сохраняется зависимость от зарубежных решений и технологий, что дает противнику дополнительные возможности для осуществления компьютерных атак на российские информационные ресурсы. Развивается индустрия злоумышленников – появляется новый инструментарий, совершенствуются механизмы реализации их совместной работы.

Если основные факторы, определяющие обстановку, остаются прежними, то в целях противника наблюдаются изменения. Заметно снижение числа компьютерных атак, направленных на создание и распространение новостных сообщений, ориентированных на деструктивное воздействие на российское общество. Противник продолжает использовать компьютерные атаки, чтобы продвигать информационные кампании, но сейчас это расценивается как бонус после того, как он получает результаты достижения своей основной цели.

В настоящее время применяются эффективные механизмы организации взаимодействия различных группировок и отдельных злоумышленников: одни ищут уязвимости в информационных ресурсах российского сегмента Интернета, другие, используя результаты сканирования, обеспечивают первичное проникновение, третьи добывают доступную информацию, четвертые на основе этих данных планируют и реализуют атаки в отношении значимых объектов. То, что не используется группировкой, получившей доступ к данным, откладывается на спецплощадках для применения другими.

Уловки злоумышленников

По сравнению с прошлым годом действия противника в отношении целевых ресурсов претерпели тактические изменения. Раньше после получения доступа к информационной системе злоумышленники старались как можно быстрее об этом заявить и продемонстрировать доказательства. Сейчас противник осуществляет доразведку информационных систем, получает сведения об их архитектуре, определяет ключевые элементы и предпринимает как можно более скрытые попытки злоупотреблений в этих системах либо ищет варианты атаки на связанные ресурсы.

По сравнению с прошлым годом действия противника в отношении целевых ресурсов претерпели тактические изменения. Раньше после получения доступа к информационной системе злоумышленники старались как можно быстрее об этом заявить и продемонстрировать доказательства. Сейчас противник осуществляет доразведку информационных систем, получает сведения об их архитектуре, определяет ключевые элементы и предпринимает как можно более скрытые попытки злоупотреблений в этих системах либо ищет варианты атаки на связанные ресурсы.

В качестве главного направления деятельности противника представитель Национального координационного центра по компьютерным инцидентам отметил получение информации. Причем добывается не только то, что можно напрямую монетизировать или получить эффект от обнародования данных. Интерес проявляется к любой информации, прежде всего служебной, переписке, персональным данным, конфигурации ресурсов, учетным записям и даже к журналам регистрации событий.

Еще одна особенность поведения злоумышленников – нацеленность на причинение реального ущерба. После выгрузки данных противник стремится уничтожить значимые элементы инфраструктуры, для чего используется шифрование либо полное уничтожение. Такое комплексное воздействие в ряде случаев приводило к безвозвратной потере данных.

Как и прогнозировалось ранее, наблюдается рост числа публикаций об утечках данных. Не всегда заявления достоверны (нередко используется компиляция уже известных фактов), но даже с учетом этого объем утечек колоссальный. Количество участников DDos-атак снижается, при этом сама атака используется для сокрытия основной цели хищения данных.

Слабое звено

Одна из тенденций минувшего года – увеличение количества атак через подрядчиков и цепочки поставок. Этот вектор проникновения входит в первую тройку наряду с фишинг-рассылками и эксплуатацией уязвимостей. Опасность его в том, что злоумышленник специально выискивает компании, у которых большое количество заказов по созданию и управлению ИКТ-инфраструктурой в госсекторе, критической информационной инфраструктурой.

За каждой атакой на подрядчика, интегратора следует 10–15 инцидентов в организациях, что сопровождается значительным ущербом. По словам эксперта, это обосновано тем, что подрядчики не принимают действенных мер защиты в отношении своей инфраструктуры и тем самым облегчают задачу злоумышленникам. Системная проблема несет угрозу безопасности государства. Нередки случаи, когда подрядчики скрывают информацию об инцидентах у себя, опасаясь причинения вреда их репутации.

За каждой атакой на подрядчика, интегратора следует 10–15 инцидентов в организациях, что сопровождается значительным ущербом. По словам эксперта, это обосновано тем, что подрядчики не принимают действенных мер защиты в отношении своей инфраструктуры и тем самым облегчают задачу злоумышленникам. Системная проблема несет угрозу безопасности государства. Нередки случаи, когда подрядчики скрывают информацию об инцидентах у себя, опасаясь причинения вреда их репутации.

Национальный координационный центр продолжает проводить мероприятия, направленные на повышение защищенности российского информационного пространства. В прошлом году была прекращена деятельность более 38 тыс. вредоносных ресурсов. К ГосСОПКЕ присоединились свыше 500 новых участников. Уведомления и рекомендации по повышению защищенности получили примерно 900 владельцев уязвимых информационных ресурсов, обеспечено реагирование на более чем 700 компьютерных инцидентов.

Обстановка требует консолидации усилий федеральных, региональных органов исполнительной власти, отраслевых регуляторов, регуляторов в области ИБ, владельцев информационных ресурсов, разработчиков соответствующих решений, интеграторов. Алексей Иванов подчеркнул, что недопустимо скрывать информацию о компьютерных инцидентах, и призвал к тесной работе с НКЦКИ по использованию максимума возможностей для предупреждения и снижения последствий компьютерных атак.

Попытки обойти рекомендации

Начальник управления ФСТЭК России Елены Торбенко обратила внимание участников форума на тенденции, характеризующие выполнение законодательства в сфере ИБ. Увеличивается количество организаций, которые завершили процесс категорирования и приступили к реализации требований по защите своих систем. Однако проблемы, на которых заострялось внимание год назад, не утратили актуальности.

Начальник управления ФСТЭК России Елены Торбенко обратила внимание участников форума на тенденции, характеризующие выполнение законодательства в сфере ИБ. Увеличивается количество организаций, которые завершили процесс категорирования и приступили к реализации требований по защите своих систем. Однако проблемы, на которых заострялось внимание год назад, не утратили актуальности.

Из процесса категорирования и отнесения к защищаемым объектам исключаются системы, которые обеспечивают основные процессы предприятий. По-прежнему предпринимаются попытки занижения ущерба от успешной реализации компьютерной атаки. Все это приводит к тому, что система безопасности объекта не создается либо остается неэффективной.

Другая проблема обусловлена тем, что информационные угрозы исключаются из списка причин, которые могут повлечь за собой нарушение функционирования объекта. В особенности это касается промышленных объектов.

Представитель ФСТЭК заострила внимание на необоснованных попытках разделения функционирующих объектов на более мелкие элементы с целью снижения категории их значимости.

«С перечисленными проблемами помогают бороться изменения, внесенные в законодательство в прошлом году. Соответствующие отраслевые регуляторы по согласованию с нашей службой разрабатывают типовые перечни объектов критической информационной инфраструктуры в 14 сферах. Процесс на завершающем этапе. По нашим сведениям, в 12 сферах такие перечни уже утверждены. Проекты соответствующих перечней подготовлены в сферах науки и госрегулирования. Это перечни объектов, которые следует рассмотреть как объекты КИИ, подлежащие категорированию», – пояснила Елена Торбенко. Регуляторы разрабатывают также методики и подходы к категорированию объектов.

Управление уязвимостями

Представитель ФСТЭК сообщила, что за 2023 г. в рамках мероприятий по оценке защищенности было проверено свыше 350 значимых объектов на соответствие требованиям ИБ. Обнаружено более 800 технических нарушений требований по обеспечению безопасности, которые могут привести к нарушению функционирования объектов. И это без учета нарушений, связанных с документальным обеспечением предприятий, организационными вопросами.

В списке нарушений значатся проблемы разрешающих правил настройки спецзащиты, удаления антивирусных баз, архитектурные уязвимости, вынесение отдельных элементов за периметр защиты и т. д. Успешно проведенные в отношении объектов защиты атаки подтверждают, что перечисленные причины относятся к существенным, поскольку позволяют проникнуть в системы и причинить ущерб.

В списке нарушений значатся проблемы разрешающих правил настройки спецзащиты, удаления антивирусных баз, архитектурные уязвимости, вынесение отдельных элементов за периметр защиты и т. д. Успешно проведенные в отношении объектов защиты атаки подтверждают, что перечисленные причины относятся к существенным, поскольку позволяют проникнуть в системы и причинить ущерб.

Как показывает практика, уязвимости высокого и критического уровня встречаются в каждой второй информационной системе. Не во всех организациях выстроены процессы управления уязвимостями. Кроме того, отдельные ИТ-компании медленно устраняют выявленные уязвимости. Большинство инцидентов, произошедших в прошлом году, связаны с атаками через цепочки поставок.

По словам Елены Торбенко, «гораздо проще сломать компанию, которая ничего не знает о проблемах информационной безопасности, у которой не выстроены соответствующие процессы, и через нее зайти в информационную систему на значимом объекте». Соответствующие рекомендации, как избежать такого развития ситуации, были направлены госорганам и субъектам КИИ.

Продолжается работа по совершенствованию законодательства. В частности, планируется установить дополнительные требования к организациям, которые оказывают соответствующие услуги органам власти и субъектам КИИ.

Сбой процессов и кибершпионаж

Советник генерального директора Positive Technologies Артем Сычев привел статистику инцидентов на примере клиентов компании. За первые девять месяцев 2023 г. количество инцидентов ИБ по сравнению с 2022 г. увеличилось на 76%. При анализе кибернарушений выяснилось, что 40% инцидентов связаны с идентифицированными АРТ-группировками, 60% – с группировками, которые не удалось однозначно идентифицировать (основным их мотивом служила финансовая выгода). В два раза возросло количество атак на компании, которые предоставляют услуги.

Советник генерального директора Positive Technologies Артем Сычев привел статистику инцидентов на примере клиентов компании. За первые девять месяцев 2023 г. количество инцидентов ИБ по сравнению с 2022 г. увеличилось на 76%. При анализе кибернарушений выяснилось, что 40% инцидентов связаны с идентифицированными АРТ-группировками, 60% – с группировками, которые не удалось однозначно идентифицировать (основным их мотивом служила финансовая выгода). В два раза возросло количество атак на компании, которые предоставляют услуги.

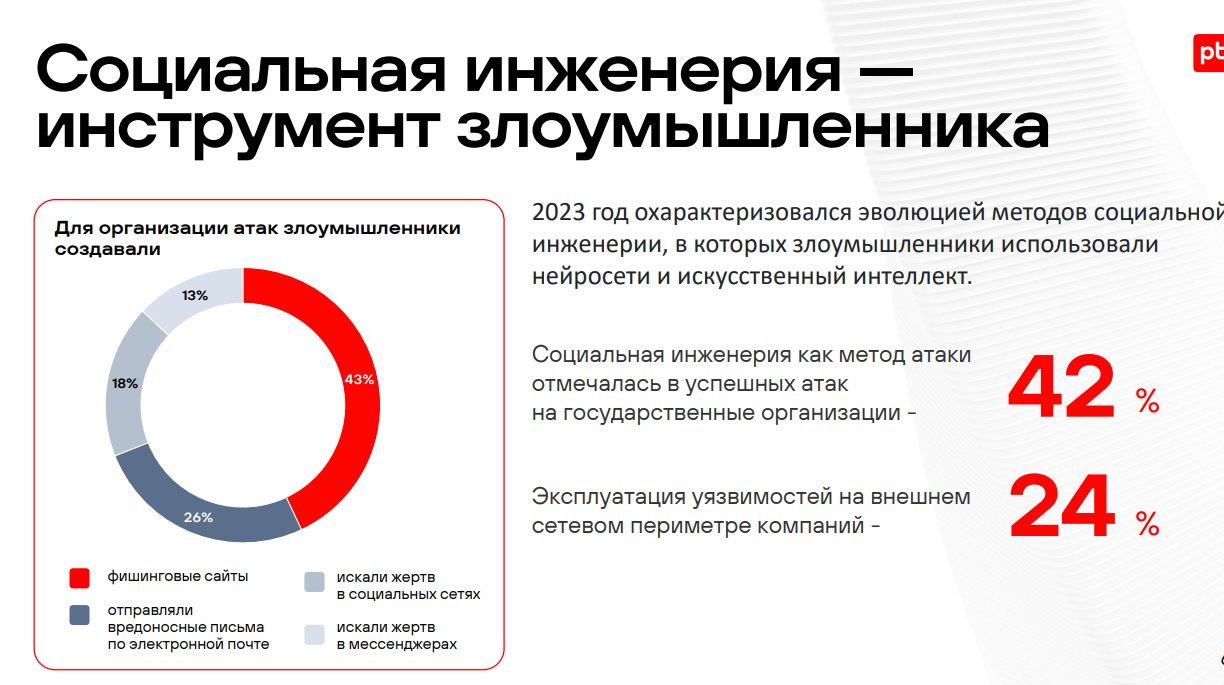

В результате инцидентов компании сталкивались с нарушениями внутренних бизнес-процессов и кибершпионажем, когда злоумышленники длительное время пользовались доступом к инфраструктуре жертвы, выгружая конфиденциальную информацию. Основной инструмент злоумышленников для начала атаки – социальная инженерия (фишинговые сайты, отправка вредоносных писем, поиск жертв в соцсетях и мессенджерах).

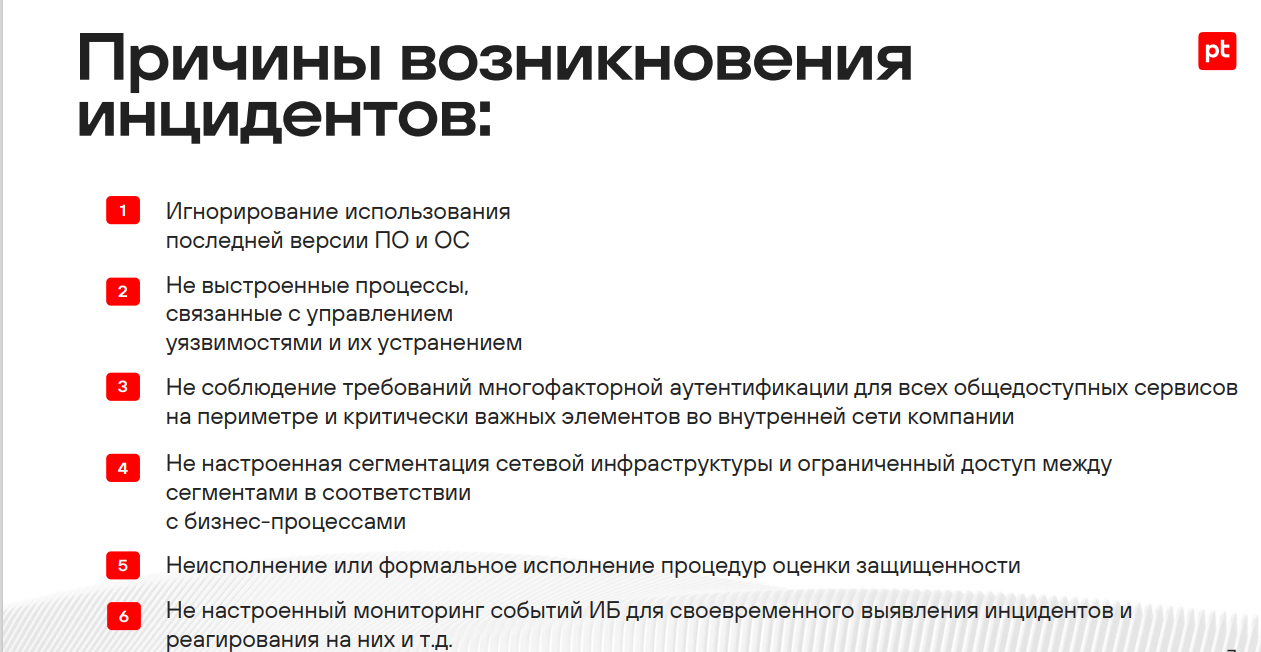

Комментируя причины возникновения инцидентов, представитель Positive Technologies сделал следующий вывод: «Уровень зрелости информационных процессов таков, что их можно назвать просто бесхозными. По сути, игнорируются элементарные меры информационной безопасности». К инцидентам приводят, в частности, неисполнение или формальное исполнение процедур оценки защищенности, а также ненастроенный мониторинг событий ИБ для своевременного выявления инцидентов и реагирования на них.

Одна из возможных причин такого положения дел – сроки, которые отводятся для проведения процедуры оценки, например, на крупном предприятии уложиться в две недели едва ли получится. Поэтому «на практике вместо реальной безопасности получаем бумажную, отписку, откровенный фейк», – сказал Артем Сычев. ФСТЭК занимается этой проблемой. Эксперт выразил надежду, что в ближайшее время выйдет методика проведения пентестов.

Что касается прогнозов, то в поле зрения атакующих в 2024 г. будут объекты критической инфраструктуры. Цели злоумышленников – вымогательство и нарушение основной деятельности организаций. В качестве рецепта противодействия участники пленарного заседания называли обеспечение непрерывной оценки защищенности, но с оговоркой, что это не панацея. Этому должны предшествовать серьезная работа в области информационных технологий, безупречное соблюдение организацией соответствующих рекомендаций.

Большое значение имеет повышение уровня компетенций сотрудников, причем не только профильных, но и смежных подразделений, а также руководителей отделов, департаментов и линейного персонала.